comment-1

Grazie per la guida e soprattutto per il reverse engineering.

Un suggerimento

Traducete il blog post in inglese e postatelo su news.ycombinator.com !

Grazie per la guida e soprattutto per il reverse engineering.

Traducete il blog post in inglese e postatelo su news.ycombinator.com !

HackЯocchio s. m. [der. di hackЯocchiare] (pl. -chi)

situazione o soluzione raffazzonata, raccogliticcia, approssimativa

Sabato 10 Giugno dalle ore 14. Mezcal Squat, Parco della Certosa, Collegno (TO).

Costruire comunità resistenti complici nelle lotte, saldare relazioni di fiducia tra le moltitudini sommerse nell'estrattivismo cognitivo, riuscire ad immaginare e a costruire tecnologie conviviali che sostituiscano le megamacchine digitali. Non promettiamo la rivoluzione ma il crepuscolo degli dei, per farlo inietteremo lo shellcode nel paese reale, andando nelle case ma sopratutto nei cuori di chi ancora ci crede, a decifrare le blockchain corrotte di un sistema che nulla ha più di umano se non la scalabilità del vostro frigorifero nel cloud, insomma, in una parola, quantum machine learning :)

se non ci hai capito molto, neanche noi, ma trovi tutte le informazioni e il progamma su https://hackrocchio.org/info.

Cosa sono le radioline DMR? Digital Mobile Radio, costi, compromessi, vantaggi, svantaggi e casi d’uso: dalla montagna alla piazza. A seguire laboratorio SDR, capiamo insieme cosa c’e’ nella banda, usciamo il kraken per vedere le onde.

Cosa hanno in comune l’ISIS, il processo Ruby Ter, una azienda che fa i tornelli per le palestre, una sgangherata cantina e una inconsueta congrega? Breve viaggio attraverso Tor, il (quasi) neonato Osservatorio Nessuno e quello che deve ancora succedere.

Spesso le applicazioni vengono realizzate tramite accrocchi di componenti appiccicati tra loro con lo sputo. A volte, la complessità di queste costruzioni porta con sé la formazione di interstizi digitali tramite i quali un input apparentemente innocuo può raggiungere insperabili profondità. Vedremo come un “apriti sesamo” pronunciato ad alta voce ha permesso di bypassare completamente un’appicazione di gestione delle bollette su Google Voice.

Negli ultimi anni ci siamo spesso interrogati su come recuperare spazi di manovra in un contesto digitale su cui non abbiamo alcun potere. Anche per questo autogestiamo i servizi di cisti.org. Hackrocchio sembra ottimo per ritagliarci un momento di restituzione su ragionamenti e aggiornamenti fatti sui vari attrezzi che riteniamo sensati da suggerire e su cui ci piacerebbe ricevere suggestioni. una carrellata su gancio.org, zecche, plaid

A volte non solo ci tocca dover lavorare, ma ci costringono pure ad installare un’app per farlo! Applicazioni moleste che ci controllano, valutano, sanzionano e appioppano mansioni in nome della Produttività. Ma cosa fanno di preciso sul nostro telefono? Cercheremo di scoprirlo analizzando alcune app fornite ai rider da delle note aziende, monitorandone il comportamento con i potenti strumenti recuperati dagli anfratti dell’internet.

La bici è un mezzo che sfida l’urbanistica e la società dei consumi, con il quale riappropiarsi e attraversare diversamente gli spazi cittadini. Ma se oltre a tutto questo ci slegasse anche dal ruolo di clienti? Il suo semplice funzionamento, infatti, permette di fare la maggior parte delle manutenzioni con pochi attrezzi, in questo spazio proporremo una soluzione agli inconvenienti che possono capitare mentre si pedala e alle riparazioni da fare, imparando insieme a conoscere i nostri mezzi. Condividi ciò che sai, apprendi ciò che ti manca

panoramica componenti, tecnologie, materiali e dimensionamenti. Esempi pratici e dimostrazioni live: dal fotone all’elettrone.

dal primo pomeriggio per avviare il forno e poi la sera pizza bellavita* (cena di condivisione).

Pizza bellavita, porta il tuo condimento preferito.

Concerto RWA, Riderz With Attitude

Ten minutes talk

(sì, ci si puo' fermare a dormire)

Hackmeeting è l'incontro annuale delle controculture italiane legate all'hacking, comunità che vivono in maniera critica il rapporto con la tecnologia.

Quest'anno si terrà a Torino al C.S.O.A. Gabrio dal venerdì 9 a domenica 11 settembre 2022.

La nostra idea di hacking investe ogni ambito della nostra vita e non si limita al digitale: crediamo nell'uso del sapere e della tecnologia per conoscere, modificare e ricreare quanto ci sta attorno.

Purtroppo la realtà è difficile da leggere, complicata da modificare e interagire con essa è impegnativo.

Vogliamo riprenderne il controllo.

Non è un idea vaga, una generica linea guida o aspirazione, è invece una pragmatica capacità organizzativa basata sulla solidarietà, complicità e la messa in comune di conoscenze, metodi e strumenti per riprenderci tutto e riprendercelo insieme, un tassello per volta.

In sintesi se pensi di poter arricchire l'evento con un tuo contributo manda

la tua proposta iscrivendoti alla mailing list di hackmeeting o all'indirizzo di

posta infohackit@autistici.org mandando una mail con oggetto [talk]

titolo_del_talk oppure [laboratorio] titolo_del_lab e queste informazioni:

Allestiremo tre spazi all'aperto, o al coperto in caso di pioggia, muniti di

amplificazione e proiettore.

Se pensi che la tua presentazione non abbia bisogno di tempi cosi lunghi, puoi

proporre direttamente ad hackmeeting un ten minute talk di massimo 10

minuti.

Questi talk verranno tenuti nello spazio più capiente al termine della

giornata di sabato; ci sarà una persona che ti avviserà quando stai per

eccedere il tempo massimo.

Se invece vuoi condividere le tue scoperte e curiosità in modo ancora piu

informale e caotico, potrai sistemarti con i tuoi ciappini, sverzillatori,

ammennicoli ed altre carabattole sui tavoli collettivi del LAN space.

Troverai curiosità morbosa, corrente alternata e rete via cavo (portati una

presa multipla, del cavo di rete e quel che vuoi trovare).

Hai una domanda estemporanea o una timidezza? Scrivici a infohackit@autistici.org

Ti piacerebbe che si parlasse di un argomento che non è stato ancora proposto? Aggiungilo insieme al tuo nick in questo pad o manda una mail in lista hackmeeting e spera che qualcun* abbia voglia di condividere le sue conoscenze e si faccia avanti.

Per più info visita il sito hackmeeting.org

Hackmeeting is the yearly meeting of the Italian countercultures related to hacking, communities which have a critical relationship with technology.

This year it will be held in Turin at C.S.O.A. Gabrio from Friday, September 9 to Sunday, September 11, 2022.

Our idea of hacking touches every aspect of our lives and it doesn't stop at the digital realm: we believe in the use of knowledge and technology to understand, modify and re-create what is around us.

Unfortunately reality is hard to read, hard to modify and interacting with it is a hard task.

We want to take control.

It's not a vague idea, generic guidelines or aspiration, it's a pragmatic organization effort based on solidarity, complicity and sharing of knowledge, methods and tools to take back everything and take it back together, one piece at a time.

If you think you can enrich the event with a contribution, send your proposal

joining the hackmeeting mailing list or sending a message to

infohackit@autistici.org with subject [talk] title or [lab]

lab_title and this info:

We will set up three outdoor locations (indoor in case of

rain), with microphone/speakers and projector.

If you think your presentation will not need this much time, you can propose

something directly at hackmeeting: a ten minute talk of a maximum of 10

minutes.

These talks will be held in the largest available space at the end of of the

day on Saturday. There will be someone who will warn you if you are about to

exceed the allocated time.

If you want to share your discoveries or curiosities in an even more informal

and chaotic way, you will be able to to get a place with your hardware on the

shared tables in the LAN space. You will find morbid curiosity, power and

wired connection (bring a power strip, network cables and whatever you might

find useful).

Have any questions or you are shy? Write us at infohackit@autistici.org

Would you like to talk about something that hasn't yet been brought up? Add it, along with your nick, to this pad or send a mail to the hackmeeting list and hope that somebody else wants to share their knowledge and steps up.

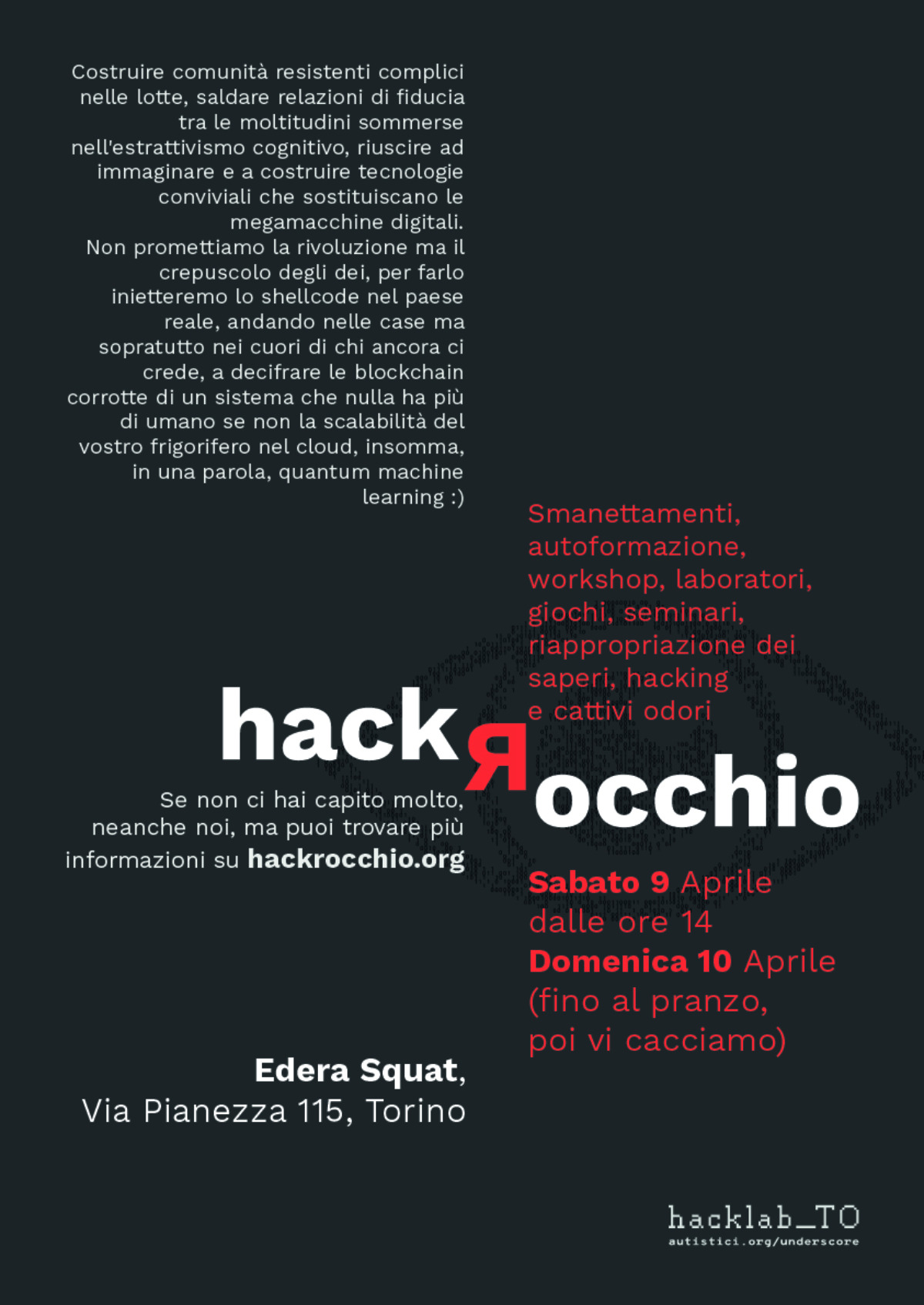

HackЯocchio s. m. [der. di hackЯocchiare] (pl. -chi)

situazione o soluzione raffazzonata, raccogliticcia, approssimativa

Sabato 9 Aprile dalle ore 14 e Domenica 10 Aprile 2022

Edera Squat, Via Pianezza 115, Lucento, Torino.

Costruire comunità resistenti complici nelle lotte, saldare relazioni di fiducia tra le moltitudini sommerse nell'estrattivismo cognitivo, riuscire ad immaginare e a costruire tecnologie conviviali che sostituiscano le megamacchine digitali. Non promettiamo la rivoluzione ma il crepuscolo degli dei, per farlo inietteremo lo shellcode nel paese reale, andando nelle case ma sopratutto nei cuori di chi ancora ci crede, a decifrare le blockchain corrotte di un sistema che nulla ha più di umano se non la scalabilità del vostro frigorifero nel cloud, insomma, in una parola, quantum machine learning :)

se non ci hai capito molto, neanche noi, ma trovi tutte le informazioni e il progamma su https://hackrocchio.org

Ripubblichiamo piu' che volentieri un tentativo di censura finito male dei nostri eroi di Area Spa

Il consiglio è quello di condividere l'articolo sul vostro blog, ma soprattutto di leggerlo con attenzione, senza dimenticare di guardare questi due imperdibili video!

da notav.info

Nei giorni scorsi abbiamo ricevuto e pubblicato un video inviato da alcuni escursionisti della Val Clarea che, andando per funghi, si sono imbattuti in una vasta rete di telecamere nascoste cablate sotto le rocce e dissimulate dalla polizia in pieno lockdown per spiare i valsusini. Nei video recuperati dai notav si vedono la dirigenza della digos di Torino farsi selfie con le nuove apparecchiature durante la scampagnata e alcuni tecnici che li aiutano nell’istallazione dei dispositivi.

Se sulla figura di palta della mitica polizia politica del capoluogo piemontese non c’è molto da dire visto che ha fatto già sganasciare la metà della rete, vale la pena spendere due parole in più sul profilo dell’azienda che li accompagnava, la Area spa, tra le principali ad aver investito il mercato in piena espansione dei dispositivi per la sorveglianza di massa e protagonista di diversi affari con regimi dittatoriali di tutto il mondo.

In Italia, un pugno di società private si dividono il mercato delle intercettazioni telefoniche e web. Una delle più importanti è un’azienda del varesotto, l’Area spa, specializzata nei dispositivi cosiddetti dual use, apparecchi di spionaggio utilizzabili sia in ambito militare che civile e quindi molto comodi per eludere le legislazioni contro la vendita di armamenti. Fondata nel 1996, Area spa attraversa anni travagliati che portano la società a più riprese sull’orlo del fallimento fino al 2009 quando arriva la svolta: vince una grossa commessa, circa 17 milioni di euro, per un dispositivo DPI (Deep packet Inspection) che consente di intercettare e analizzare email, conversazioni e ricerche internet dei cittadini siriani per conto dei servizi del presidente Assad. L’affare è denunciato dal giornale Bloomberg nell’autunno del 2011 e le rivelazioni costringeranno cinque anni dopo la procura di Milano ad aprire un’inchiesta che travolgerà l’amministratore delegato di Area, Andrea Fromenti, con le accuse di esportazione illegale di materiale dual use e dichiarazioni non veritiere. Secondo i PM, esattamente nelle settimane in cui il vento delle primavere arabe faceva vacillare il presidente siriano che reagiva lanciando barili di dinamite sui manifestanti dagli elicotteri, gli ingegneri dell’azienda sarebbero volati da Milano a Damasco con le apparecchiature nascoste nei bagagli facilitando la feroce repressione dei dissidenti (dopo le rivelazioni di Bloomberg la sede dell’azienda a Vizzola Ticino sarà tra l’altro il bersaglio di un sit-in di rifugiati politici siriani).

Nonostante la vicenda, il MISE nel giugno del 2016 autorizza Area spa a installare attrezzature analoghe a beneficio del regime egiziano di Al Sisi. L’affare avrebbe dovuto andare in porto appena poche settimane dopo la morte di Giulio Regeni e avrebbe avuto come destinatario finale il Technical Research Department (TRD), sorta di unità distaccata dei servizi segreti incaricata di infiltrare e monitorare l’opposizione alla giunta militare. Solo grazie alle pressioni della famiglia del giovane ricercatore italiano la licenza è infine revocata. I dispositivi dovevano essere forniti in tandem con un’altra azienda italiana specializzata nella programmazione di trojan e malware per spiare gli attivisti politici, la Hacking team. Le circostanze sono state rese pubbliche dopo la pubblicazione delle email della società sul portale di wikileaks in cui si possono leggere i centinaia di scambi tra le due aziende lombarde e grazie a cui si evincono anche le simpatie politiche del CEO di Hacking team, David Vincenzetti, che conclude gli scambi con i suoi collaboratori con un pittoresco “Boia chi molla”.

Nel 2017 in un’inchiesta della rete Al Jazeera di cui consigliamo la visione a chiunque voglia farsi un’idea su questo opaco mercato che sta divorando le libertà civili di tutto il mondo, il vice-presidente di Area spa, Marco Braccioli, viene ripreso da una telecamera nascosta durante uno scambio in cui si dice pronto a fornire un IMSI catcher al regime sud sudanese. Si tratta di un dispositivo grande come una valigia che consente di agganciare i telefoni cellulari di chiunque nel raggio di qualche decina di metri per poi poter attivare telecamera, microfono, tracciare il gps e persino inviare messaggi come se provenissero dai propri contatti. Nonostante l’embargo, Area spa assicura di potersi appoggiare su un paese terzo come la Tanzania per far arrivare la merce a destinazione. Dettaglio inquietante ma particolarmente rivelatore, nelle immagini Braccioli rassicura il suo interlocutore a proposito degli agganci che ha all’interno dell’apparato statale italiano che gli consentirebbero di snellire le procedure di esportazione.

Perché se Area fornisce i suoi servizi a regimi di tutto il mondo, i suoi principali clienti sono le forze di polizia italiane che usano le tecnologie di sorveglianza per spiare gli attivisti di casa nostra. Anche per questi affari interni, Area spa è finita nuovamente sotto inchiesta prima da parte della procura di Trieste poi di quella di Milano per accesso abusivo a sistema informatico. L’accusa è di aver scaricato sui pc dell’azienda sms, whatsapp, chiamate, intercettazioni e altri dati sensibili che dovrebbero invece essere di sola disponibilità degli inquirenti. Proprio le accuse di aver un proprio archivio privato frutto del lavoro di sorveglianza hanno portato il Consiglio di stato il 20 marzo del 2019 a concludere della legittimità dell’esclusione di Area spa dalle gare per l’aggiudicazione di appalti legati alle intercettazione per mancanza “di onorabilità, sicurezza e affidabilità“.

Mancanza di onorabilità che non ha impedito alla digos di Torino di avvalersi dei servizi di Area durante la pandemia quando, sfruttando un po vigliaccamente il fatto che i valsusini erano confinati a casa e non potevano difendere il proprio territorio, hanno deciso di affidare una ricca commessa all’azienda di Varese.

A vederlo dalla Val Susa, pare proprio che per tutti i governi i cittadini rimangono tali finché rigano dritto. Se osano mobilitarsi sono da trattare come un nemico interno da sorvegliare, infiltrare, molestare e incarcerare usando le stesse tecniche, le stesse tecnologie e addirittura gli stessi servizi forniti dalle medesime aziende.

Beh dopo 3 anni senza intoppi abbiamo finalmente fatto una cazzata col pad \o/

Lunedi' mattina abbiamo cancellato per errore gran parte dei pad: aggiornando il plugin che rende possibile l'eliminazione degli stessi dopo 6 mesi di inattivita', questo ha deciso di cambiare le sue impostazioni di default e usare un solo giorno di inattivita' come condizione per l'eliminazione.

Dopo numerose bestemmie abbiamo fatto un restore dal backup notturno ma su alcuni pad qualcosa non ha funzionato come previsto: se il vostro pad e' uno dei pochi sfortunati potete fare in due modi:

modo 1: contenuto statico dell'ultima versione del pad

cercate il vostro pad al suo indirizzo ma sostituendo /p con /o, quindi se il nome del pad era pippo e il link dello stesso https://pad.cisti.org/p/pippo ora ne troverete una versione statica al link https://pad.cisti.org/o/pippo

modo 2: valido per ogni stagione

ci scrivete all'indirizzo info@cisti.org

Presentazione e chiacchiere su cisti.org, uno spazio digitale liberato, un server scapestrato e autogestito.

assemblea dell'istanza mastodon.cisti.org

a seguire cena condivisa e proiezione cortometraggi tematici a cura dell'hacklab underscore_to

A 500 anni di sfruttamento delle Americhe, 300 di carbone, 27 anni di Internet, 21 dalle rivolte NoGlobal di Seattle, 20 dall’omicidio di Carlo Giuliani al G8 di Genova, 8 anni nell’era post Snowden, 1 anno e mezzo nella pandemia Covid, hackmeeting vi chiama: accorrete, o papere iconoclaste, acarə sediziosə, gatte furastiche, e altre creature mutanti e non, il 3/4/5 settembre 2021 alla Nuova Casa del Popolo di Ponticelli “La Casona” a Malalbergo (BO).

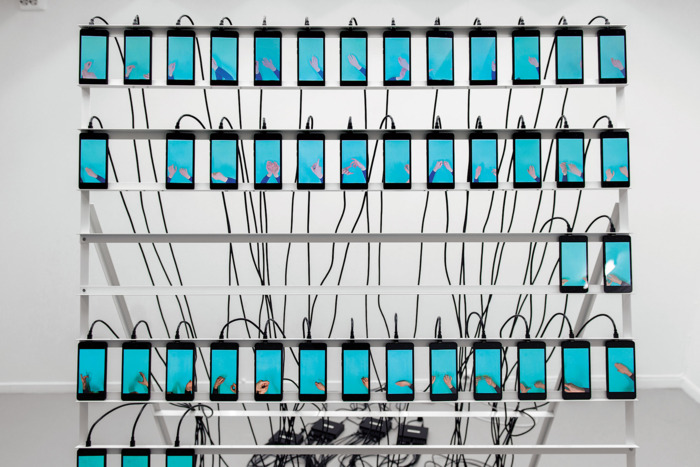

In questo emisfero, in questi mesi di clausura oltre che per comunicare abbiamo usato le tecnologie digitali per lavorare e consumare come mai prima d’ora. Nel mondo “a portata di click” si nota meno, ma la produzione industriale e il consumo di massa non si sono mai fermati, continuando a capillarizzare la distruzione ambientale, il lavoro alienato e la disgregazione sociale. Una infrastruttura e un’organizzazione logistica che dettano la forma al contenuto ed al contenitore, a noi e all’ambiente. La “storia” della merce e dell’informazione che ci viene recapitata direttamente alla porta di casa è sempre piu’ disarticolata e i processi che la generano e la fanno muovere sono frammentati in una miriade di passaggi di cui è sempre più difficile cogliere l’origine e lo sviluppo. Questi processi si muovono attraverso interazioni e automazioni digitali che ci offrono il mondo come “un servizio”, alienandoci come esseri umani. Quest’anno all’hackmeeting vorremmo (anche) investigare questo aspetto, comprenderlo per provare a trasformarlo, immaginandoci un rapporto tra infrastruttura, tecnologie -digitali e non-, e società che sia solidale, autogestito, piu vicino ai territori e a chi li abita.

Nella nostra esperienza e pratica di critica e riappropriazione delle tecnologie e delle tecniche, ogni granello di consapevolezza è prezioso. Dal rapporto con la terra e gli esseri che ci vivono, al caos dei saperi e delle relazioni che attraversano la rete, i tasselli mancanti alla “minima manutenzione” del pianeta Terra sono tanti, e tante sono le comunità e gli ambiti che li esplorano e se li scambiano. La curiosità è un ingranaggio collettivo: se hai scoperto uno di questi tasselli e te la senti di condividerlo ti invitiamo a venircelo a raccontare ad Hackmeeting.

Se vuoi proporre un seminario, iscriviti alla lista https://www.autistici.org/mailman/listinfo/hackmeeting e invia un messaggio con oggetto "[talk] titolo_del_talk" con queste informazioni:

Ci saranno tre spazi coperti, dotati di amplificazione audio e videoproiettore.

Se pensi che la tua presentazione non abbia bisogno di tempi cosi lunghi, puoi proporre un “ten minute talk” di massimo 10 minuti.

Questi talk verranno tenuti nello spazio piu capiente a fine giornata; ci sarà una persona che ti avviserà quando stai per eccedere il tempo massimo. Puoi proporre il tuo talk in lista inviando una mail con soggetto "[ten] titolo_del_talk" oppure direttamente in loco.

Se invece vuoi condividere le tue scoperte e curiosità in modo ancora piu informale e caotico, potrai sistemarti con i tuoi ciappini, sverzillatori, ammennicoli ed altre carabattole sui tavoli collettivi del “LAN space”. Troverai curiosità morbosa, corrente alternata e rete via cavo (portati una presa multipla, del cavo di rete e quel che vuoi trovare).

Hai una domanda estemporanea o una timidezza? Scrivici a hackmeeting2021@totallynot.science

I podcast continuano direttamente sul sito di radioblackout

per poter seguire tutti i podcast potete andare su:

StakkaStakka -- RadioBlackout -- PodcastFilter

In questi mesi abbiamo dovuto lavorare molto di più: sembra buffo, visto che eravamo a casa. Nel frattempo tante cose sono successe su internet e, con l'avvicinarsi di un "dopo" incerto, vorremmo dire la nostra sperando che queste riflessioni servano ad aprire una discussione. O almeno chiarire un poco alcune vicende fondamentali di queste lunghe giornate.

Se c'è qualcosa che l'hacking ci ha insegnato è che la tecnologia è un terreno di dominio e come tale va scardinato. Oggi la soluzione tecnica viene sbandierata come panacea, semplice, accessibile, ma è pura propaganda.

La tecnica asservita al potere economico e politico sembra avere il diritto di parlare di tutto, proponendo soluzioni che vanno dalla sanità, alla formazione, alla gestione dei flussi di persone, ma parla sempre da una posizione disincarnata, senza l'esperienza diretta delle problematiche e delle risorse fondamentali da preservare. Questo tipo di approccio alla tecnica è per noi tossico e l'hacking continuerà a voler sollevare queste contraddizioni con i suoi strumenti.

Le istituzioni hanno scelto di avere fin da subito un atteggiamento paternalista, con l'obiettivo di scaricare il pesante impatto del virus sulla "popolazione indisciplinata" che non rispetta i dettami della quarantena. Come se la limitatissima capacità di intervento non fosse dovuta alle condizioni critiche della sanità pubblica, stremata da anni di tagli, aziendalizzazioni su base regionale, privatizzazioni, accorpamenti e scelte sbagliate.

Invece di assumersi le responsabilità di una strategia che ha privilegiato i grandi centri nevralgici ospedalieri (grandi centri che da soli sotto pressione non avrebbero retto) a discapito di una sanità diffusa sul territorio, nelle comunicazioni ufficiali abbiamo assistito sgomenti all'elezione quotidiana di nemici pubblici, inviduati in categorie finora impensabili: il runner, il genitore con passeggino, il ciclista.

Si sono lasciate sole le persone anziane nelle RSA o nelle loro case, incrociando le dita perché non si presentassero negli ospedali, nascoste sotto a un grande tappeto mentre il problema del contenimento del virus veniva trasformato, con atteggiamento ottuso e punitivo, nel contenimento/isolamento della popolazione.

In cima a tutto questo spesso si è preferito dar seguito alla volontà di confindustria e di molte aziende di tenere aperti i luoghi di lavoro a tutti i costi, senza procedure di protezione verificate ed efficaci, sviando l'attenzione grazie ad un'insostenibile retorica di guerra (il personale medico-sanitario come "eroi in prima linea") a giustificazione dell'esistenza della carne da cannone in corsia e nelle fabbriche così come in trincea. Il costo del sacrificio è caduto sulle persone più vulnerabili.

La prassi sanitaria è stata opportunamente confusa con la norma legislativa, attivando spesso un completo nonsense. Si è operato uno spostamento del problema: dal contenimento del virus si è passati ad un sistema di infrazioni da sanzionare, traslando così l'attenzione su quest'ultimo (il runner come arma di distrazione di massa). Di nuovo, si prende un problema complesso e lo si riduce a uno collegato, ma più semplice, illudendosi e lasciando intendere che il secondo sia equivalente e risolva il primo. Si fa strada il sillogismo per cui contrastare il virus significa sorvegliare le persone che zuzzurellano in qua e in là. A questo si aggiunge la più classica politica delle buzzword (parole tecniche, usate spesso in modo improprio per impressionare/influenzare chi ascolta con termini "alla moda"). Ci troviamo di fronte a un proliferare di "tecno-buzzword": buzzword che presentano strumenti tecnologici come panacea di tutti i mali. Questa è una forma di tecno-soluzionismo che non risolve realmente i problemi e apre a una serie di ulteriori contraddizioni e criticitá.

Prendiamo un esempio: i droni. L'Enac ha dovuto effettuare una serie di concessioni sull'utilizzo di questi giocattolini, perché i sindaci italiani più "smart" avevano iniziato ad autorizzarne l'uso in autonomia. L'ente ministeriale ha dunque in fretta e furia liberato l'uso di droni nei controlli legati alle ordinanze covid, prima fino al 3 aprile, poi nella paranoia generalizzata dell'apocalittico weekend di pasquetta, l'ha rinnovata fino al 18 maggio.

L'utilizzo propagandistico, per quanto inquietante, di questi oggetti volanti è chiaro: l'autorizzazione prevede la presenza di chi pilota sul posto, non in remoto, e la guida a linea di vista; i droni possono solo segnalare la presenza di persone da controllare, il materiale video registrato deve essere rimosso dopo il controllo e le infrazioni contestate sul momento. I controlli con droni sono stati effettuati in luoghi semi deserti, fluviali o marittimi. A conti fatti sembra più un divertissement per non annoiarsi in quarantena, visto che praticamente un vigile con un binocolo da 20 euro avrebbe avuto lo stesso effetto. Il salto di qualità avverrebbe con la guida da remoto e la registrazione ed elaborazione automatica delle immagini. Ricordiamocelo bene e non lasciamoci distrarre quando inevitabilmente qualcuno cercherà di far passare inosservato qualche "temporaneo aggiustamento alla normativa", magari per far fronte ad un'altra "emergenza". Attualmente però i droni funzionano solo da generico spauracchio, utile a terrorizzare le persone, o da spot per sindaci sceriffi col pallino dell'innovazione in cerca di visibilità e consenso.

Altro esempio: la app per tracciare i contatti.

Non ci sembra interessante disquisire se il tracciamento avvenga con la collaborazione degli operatori telefonici, o come sembra essere stato scelto, con il bluetooth e le app sviluppate da google ed apple. La pre-condizione per questa fantomatica fase due è il ripristino di una sanità pubblica di prossimità, colpevomente smantellata da scelte di governo bipartisan e risorsa imprescindibile per contenere la pandemia. Servono assunzioni, formazione, presìdi medici diffusi sui territori, capacità di analisi: eppure non se ne sente parlare. Se non ci sono abbastanza laboratori d'analisi per fare un tampone a una persona con la polmonite, se non c'è nessuna persona in grado di andarglielo a fare a casa, se non ci si prende cura delle persone capillarmente, a poco serviranno uno smartphone e una app. Al massimo una app segnerebbe un numeretto, ma a leggere quel numeretto poi chi ci sarebbe? Più chiaramente: è come costruire una casa a partire dalla porta, rifinirla di tutto punto con gli intarsi e lo spioncino a fotocamera, e poi chiamare tutti e dire: "Ecco qui: la porta è fatta secondo standard europei, è molto innovativa e rispettosissima della vostra privacy". È normale che poi ti si chieda: "Ok, ma c'è solo la porta. La casa dov'è?" La app trasla ancora il problema da una cosa difficile a una facile: in due settimane la app la fai. Poi, tossendo, la apri sul cellulare e scopri che non ha proprietà curative.

Affrontare il discorso in termini di privacy e di tecnologie, è esattamente il terreno su cui ci vogliono portare, per attuare il giochino dello spostamento del problema e puntarci contro un'altra ennesima grande arma di distrazione di massa.

Non ci sono dubbi: preservare l'intimità digitale e la privacy è uno dei campi di lotta di quest'epoca, il problema del controllo è connaturato al sistema in cui viviamo e la raccolta massiva di dati è uno degli elementi fondamentali su cui si basano abusi e repressione. Immediatamente però, alle attuali condizioni e per contrastare la diffusione del virus qui e ora, un'app è semplicemente inutile e chi utilizza le buzzword app o innovazione sta colpevolmente contribuendo a sviare l'attenzione da quelle che sono le reali problematiche e a deresponsabilizzare chi ha realmente causato questa catastrofe sanitaria.

La didattica, nell'impossibilità di utilizzare piattaforme pubbliche, si è frastagliata in mille rivoli e strumenti, pesando sulla buona volontà, intraprendenza e connessione del corpo docente che, lasciato alla propria iniziativa individuale, si getta a spegnere l'incendio che divampa grazie al vuoto sociale. Navigando tra un google, zoom, teams, whatsapp, skype, facebook, youtube, nella consapevolezza che l'esperienza didattica non sia riducibile esclusivamente all'erogazione di contenuti.

Al netto di tutti i ragionamenti vi è la (banale?) constatazione che la didattica a distanza non può essere sostitutiva e considerata equivalente della didattica in presenza, sopratutto per la fascia di età 6-18 e che il motivo per cui è stata imposta sono le carenze strutturali delle scuole che, disorganizzate e sovraffollate, non permettono la didattica in aula opportunamente distanziati.

Quindi si torna di nuovo alla questione principale: i problemi materiali si spostano nel digitale, ma il digitale non può risolverli.

La scuola, nel vuoto del pensiero e delle risorse strategiche, è stata di fatto consegnata in toto alle grosse piattaforme commerciali. Ancora una volta, il meccanismo è il solito: di fronte a una scuola trasformata in azienda, svilita, dove mancano i soldi anche per il sapone, che andrebbe ripensata e riorganizzata con affetto, ci si affida al presunto potere taumaturgico della tecnologia. Non si può pensare che questa scelta non avrà ripercussioni sul futuro. Né si può pensare che sia una scelta ovvia ed automatica, con buona pace di tutti i discorsi sul free software nella pubblica amministrazione, che si fanno da praticamente 20 anni.

Salvo poi scoprire che la tecnologia non è così accessibile, ma è invece ulteriore fonte di diseguaglianza sociale. Perchè possiamo fare finta che non sia vero che molte persone facciano teledidattica con i giga del proprio cellulare, che il territorio italiano sia fatto di paesini sperduti e nient'affatto connessi, che sfavillanti e velocissimi computer non siano affatto in ogni casa, però, per l'appunto, stiamo facendo finta.

Quella che era già una tendenza problematica (una scuola fatta di didattica frontale e di valutazioni basate sulla quantificazione) rischia ora di diventare la norma perché "siamo in emergenza". L'emergenza di oggi porta al pettine i nodi problematici della società che abitiamo. Lo stato di crisi è strutturale e rende evidenti vulnerabilità preesistenti che non si possono risolvere normando l'emergenza ma solo in un processo di profondo cambiamento.

Amiamo gli enigmi e non ci spaventano le complessità dei problemi. Quello che temiamo sono le false piste e gli specchietti per le allodole. Ciò che stiamo vedendo, e subendo, in questi giorni, non è altro che l'esasperata manifestazione di una serie di nodi che vengono al pettine e nessuna bacchetta magica smart basterà a scioglierli.

Quando la politica parla di tecnologia, spesso lo fa per sviare l'attenzione dalle ingiustizie e problematiche sociali a cui ci chiede di rassegnarci. Consapevoli che ogni piccolo spazio di libertà sacrificato non verrà restituito ma dovrà essere duramente riconquistato, quando la parola chiave è "emergenza" è ancora piu' importante svelare i meccanismi nascosti e leggere oltre la propaganda.

Dobbiamo mantenere la concentrazione, scrollarci di dosso il ruolo di gregge e ritrovare quello di comunità pensante, ricordarci ogni buzzword che è stata utilizzata sulla nostra pelle, scartarla e continuare a guardare dritto davanti, al cuore del problema.

_TO* hacklab - Torino Una panoramica sul funzionamento della app Immuni e le sue innumerevoli impossibilità. PERCHE' FARLA? SERVE FARE QUALCOSA! LA APP E' QUALCOSA! RISOLTO! Servirebbe per contenere i contagi, lo scopo non è seguire i movimenti degli individui, né quello di far rispettare prescrizioni.

https://ncase.me/contact-tracing/

Super approfondimento tecnico sul mercato degli expoit e sistemi difensivi. Cosa può mettere in difficoltà le aziende più ferrate nella produzione di malware? Scopriamolo con un contributo di pregio.

Nuovo bug per il boeing 787 Compriamo la notizia direttamente dalle piste.

Un nuovo attrezzo per cisti.org In queste ultime settimane in molte e molti ci avete chiesto delle dritte per comunicare a distanza cercando di non usare strumenti che controllassero anche il colore delle vostre mutande. Abbiamo passato un po' di tempo a sperimentare varie soluzioni, abbiamo mannaggiato tanto su jitsi meet, la piattaforma per videoconferenze messa a disposizione da molti collettivi in questo periodo (tra cui citiamo vc.autistici.org, ma anche disroot), ma non ci ha convinto perche' soffre di alcune problematiche che ne pregiudicano l'uso in piu' di 5/6 persone (ne abbiamo comunque scritto una guida qua)

Ma alla fine non la vogliamo alzare un po' questa asticella? Ci siamo resi conto che non tutte abbiamo la fibra a casa e che ci piacerebbe poter parlare dalla nostra scassata rete di campagna o dalla rete autogestita che verra'. Ma la nostra lista dei desideri continua: un numero di telefono per collegare le "vecchie" linee alle "nuove" così da non lasciare fuori dalle nostre assemblee chi l'accesso ad internet non ce l'ha o magari non ci tiene ad averlo.

Insomma non ci vogliamo accontentare di un cosetto che fa più o meno quello che ci si aspetta, vogliamo di più! Ci siamo quindi buttati alla riscoperta di mumble, un po' oldschool ma molto versatile e che con affetto e coccole siamo riusciti a far funzionare con tutte le richieste che avevamo (per ora...).

Ci troviamo a consigliare mumble tra tutte le soluzioni perchè è il compromesso migliore per avere un aggeggio autogestito che copre un sacco di utilizzi particolari. È vero, è un po' macchinoso da imparare, per questo ci abbiamo anche scritto una guida sopra, ma pensiamo che in questo periodo dovremmo incominciare a prendere decisioni lungimiranti.

Insomma nasce farma.cisti.org, il nostro balsamo contro l'isolamento, ma non ci andate via web se non proprio necessario, usate invece uno dei programmi suggeriti nella documentazione scritta con grande fatica e che potete leggere qua.

Ricordiamo anche altri due servizi che in questo periodo risultano presenze utili nel coltellino svizzero di cisti.org: l'usatissimo pad per la scrittura di testi collaborativi che potete trovare su https://pad.cisti.org e il nostro nodo mastodon che si sta rivelando un buon posto per comunicare al di fuori della paura e della rincorsa alla notizia.

Abbiamo fatto due chiacchere su coronavirus e soluzioni tech leggendo dei pezzi di un articolo curato da Carola Frediani su Valigia Blu

come molte e molti di voi sapranno, una delle misure incluse nel decreto cura italia e' un bonus di 600 euro per partite iva, autonomi, artigiani, commercianti, etc. l'ente che in questi casi si deve occupare di queste questioni operativamente e' l'inps, che ha comunicato l'apertura di queste richieste di indennita' per l'1 aprile. solo che ha capito male la storia degli assembramenti e ha lanciato l'operazione #noassembramentidigitali visto che per tutta la notte il sito e' andato a singhizzi, fino a chiudere del tutto i battenti in tarda mattinata. questo perche' ad un certo punto iniziano ad arrivare delle segnalazioni sul fatto che il sito mostra dati di altre persone. cioe' entranto per la richiesta di indennita' sul sito dell'inps, mettendo il pin e facendo due preghiere, venivano mostrati dati personali di altre persone. se questo gia' sarebbe grave in generale, e' particolarmente grave perche' ha interessato il sito di un ente che gestisce e maneggia un'enorme mole di informazioni personali e che mannaggia dovrebbe garantire rigorose misure di sicurezza e non affidare al cuggino dello stagista tutte cose. L'ipotesi di gran lunga più probabile sull'accaduto è che ci sia stato un banale errore di configurazione sul sito, ma di questo ne parliamo dopo questo pezzo per darvi il buongiorno e mettervi nel giusto mood. buon ascolto.

comunque il succo dei messaggi e' come sempre, e' colpa vostra che siete arrivati tutti insieme, mica nostra. in generale non c'e' mai un'assunzione di responsabilita', un dire che ne so, raga scusate abbiamo fatto una cagata, c'era poco tempo, abbiamo dovuto arrangiarci e non abbiamo potuto fare delle prove. e' sempre il solito approccio per cui i cittadini sono visti come sospetti e potenziali criminali o alla meglio come bambini, più che come soggetti responsabili, capaci di collaborazione, dotati di neuroni, quando gli unici atteggiamenti infantili sono proprio quelli per cui si cerca sempre qualcuno a cui addossare la colpa, un capro espiatorio, il runner, quello che porta a pisciare il cane, in questo caso gli hacker.

ebbene si', hanno stato gli hacker!@@!@!1 "Abbiamo avuto nei giorni scorsi e anche stamattina violenti attacchi hacker", ha detto Pasquale Tridico " questa la dichiarazione ufficiale di quanto accaduto dal presidente dell'INPS ripresa anche da conte. cosi' senza un minimo di pudore o vergogna, sparare cazzate per cercare di coprire la propria inettitudine. anche i bambini vi hanno sgamato. e' talmente grande e palese come cazzata che non ci hanno creduto neanche i giornali e infatti abbiamo fatto fatica a trovare l'audio perche' pochissimi giornali l'hanno ripresa come notizia. Un credulone che invece ci ha creduto e' il vicesegretario del Partito democratico, Andrea Orlando, in merito alla falla del sito dell'Inps denuncia che "alcune infrastrutture strategiche sono state sotto attacco di hacker" e su Twitter sollecita: "Bisogna subito convocare il Copasir per chiedere al Dis quale reazione è in atto. Questi sciacalli vanno fermati immediatamente". A questo punto piovono messaggi di scherno, anonymous italia scrive "vorremmo prenderci il merito, ma la verita' e' che siete incapaci e avete fatto tutto da soli togliendoci il divertimento", addirittura pornhub (per la sua immagine ovviamente) offre aiuto all'inps per potenziare il sito grazie ai suoi server.

"L’INPS informa gli utenti di avere prontamente notificato il data breach al Garante per la protezione dei dati personali ed assicura che, fin dal momento in cui si è avuta conoscenza della possibilità che vi sia stata violazione di dati personali, sta assumendo tutte le misure atte a porre rimedio alla situazione di rischio, attenuare i possibili effetti negativi e tutelare i diritti e le libertà delle persone fisiche. In tale ambito è istituita la seguente casella di posta elettronica violazionedatiGDPR@inps.it utilizzabile, esclusivamente dai soggetti i cui dati siano stati interessati dalla violazione, per le segnalazioni all’INPS, allegando eventuali evidenze documentali. L’Istituto si impegna a verificare tutte le segnalazioni ricevute e ad adottare ogni ulteriore misura tecnica e organizzativa adeguata di protezione dei dati personali che dovesse rendersi necessaria."

a parte che il sito dell'inps ha una normativa della privacy ferma al 2013, ancora non c'era la gdpr, forse non lo sanno che in questi casi sono loro a dover informare chi ha subito un leak e non viceversa. infatti le normative, in particolare la gdpr prevede sicuramente il nominativo di un responsabile dei dati personali e raga, l'inps non ce l'ha. l'inps non ha un responsabile dei dati personali di cosa stiamo parlando. anche il tabacchino sotto casa vostra deve averlo per le registrazioni di videosorveglianza. e invece no, il Data Protection Officer e' andato in pensione. Una delle altre questioni e' relativa alle risposte dopo un merdone cosi' che ad oggi si sono limitate alla creazione di una casella di posta dove poter inviare le segnalazioni. Come scrive il giornalista Raffaele Angius su Wired citando un avvocato specializzato in tutela della privacy: "Sembra quasi che la creazione della casella di posta elettronica sia essa stessa la misura adottata per risolvere il problema Di fatto mancano tutti i contenuti previsti dal Gdpr, che prescrive chiaramente l’identificazione di un responsabile e le soluzioni proposte per la risoluzione dell’incidente” Ma ancora di più qua si inverte l’onere dell’identificazione degli interessati coinvolti nella violazione: sarebbero infatti questi ultimi a dover ricevere un avviso nel quale si informa che i loro dati personali sono stati visibili a una quantità imprecisata di persone”.

c'e' nel merito un succosissimo thread su reddit da cui rubero' una spiegazione introduttiva per spiegare il problema:

Esistono principalmente due tipi di pagine web: quelle statiche e quelle dinamiche La classica pagina statica potrebbe essere https://www.corriere.it/. Anche se può cambiare più volte nel corso della giornata, tutte le volte che la carichi tra una modifica e l'altra sia tu sia chiunque altro vedranno la stessa cosa Una pagina dinamica invece è per esempio quella di gestione del tuo conto in banca. L'impaginazione e l'URL son gli stessi per tutti, ma il contenuto varia per ogni utente. Per ottimizzare le performance di un sito il materiale statico può essere messo in cache, ovvero una memoria esterna più performante del server normale perchè non deve fare nessun controllo, semplicemente ti restituisce i dati che ha già visto. Una rete di cache viene generalmente definita CDN, o Content Delivery Network

Ecco il ragionamento che fa: Tu: "Salve vorrei una mascherina per favore" CDN: "Aspetti che controllo nel retro" CDN: "Server di backend, abbiamo mascherine?" Server Backend: "No" CDN: "Mi dispiace abbiamo finito le mascherine" D'ora in poi CDN sa che non ci sono mascherine e risponderà "no" subito a chiunque venga a chiederne Quale è il problema? Che Server Backend non ha mai informato CDN che tra 10 minuti arriva il camion delle consegne che potrebbe consegnare altre mascherine, quindi CDN andrà beatamente avanti fino a sera a dire che "non abbiamo mascherine" anche se potrebbero essercene Questo è quello che è successo con le pagine dell'INPS. Gli URL erano uguali per tutti, Server Backend non ha mai informato CDN "prossima volta che te lo chiedono torna comunque da me" e CDN semplicemente ha fornito la pagina di dettaglio a Mario Rossi, il primo in coda la mattina... e anche a tutti gli altri, che fossero Mario Rossi o no.

La mattina del 1 aprile, per qualche ora (e non "5 minuti" come ha dichiarato l'INPS), è stata impostata la CDN Microsoft Azure Edge davanti al server del sito dell'INPS. www.inps.it era diventato un CNAME a inps-cdn-a.azureedge.net. Poi hanno ripristinato l'IP diretto senza CDN, "risolvendo l'attacco hacker" e il "data breach" (autoinflitti?!?!) Ecco svelato il mistero, una volta per tutte. Niente "hacker", e nessun database fallito in modi improbabili e assurdi, come sosterrebbero alcuni sedicenti "esperti" (non esiste che si possano "confondere" le richieste al database...) Ci sta solo un'incredibile (e ingiustificabile) incompetenza da parte sia di chi ha realizzato il portale dell'INPS senza nemmeno saper impostare gli HTTP Cache Headers, che anche da parte di chi l'altro giorno vi ha impostato una CDN davanti senza accorgersene prima. Non è possibile che i dati personali di tutti gli italiani vengano affidati a gente come questa. Soprattutto sapendo che gli appalti (anche per il "nuovoportaleinps") sono costati addirittura 360 milioni di euro di soldi dell'INPS.

Lista dettagliata delle società che hanno vinto appalti da INPS

E torniamo sulle libere frequenze di radio blackout 105.25, siamo su stakkastakka e ricordiamo i contatti. Come abbiamo detto in precedenza quindi le cause del collasso del sito INPS sono puramente tecniche, ma la politica istituzionale ha deciso comunque di inventarsi un nemico, un gruppo di cattivi, i fantomatici hacker su cui far partire l'ennesima caccia alle streghe. Questo ovviamente ricalca il copione vecchio e stantio di una politica che deve scaricare le proprie responabilità su un nemico invisibile.

Ma ancora più divertente della politica c'è Pornhub, che in un tweet ha chiesto all'INPS se avesse bisogno di un paio di server in prestito, o magari di una mano a configurarli. Sicuramente a livello di marketing avrà funzionato, anche grazie al fatto che poggia su un assunto comune alla società capitalista, ovvero che in ogni caso il privato è molto più efficiente ed innovativo del pubblico. In quest'ultimo pezzo vorremmo cercare di portare i dati degli appalti dell'INPS per sfatare un attimo il mito dell'eccellenza, perché se scaviamo un attimo in fondo scopriamo a fare i milioni sull'INPS non è stato il cugino con partita IVA del consigliere comunale. Proprio nell'ottica di arginare il clientelismo nella spesa pubblica si stanno obligando gli enti ad emettere bandi di gara per affidare a terzi la propria infrastruttura, visto che assumere del personale competente sarebbe troppo inefficiente. E allora via a lanciare gare pubbliche, l'INPS negli ultimi 20 anni ha pubblicato bandi nel settore informatico per quasi mezzo miliardo di euro. Sembra una cifra non da poco, ma se il sito e tutta l'infrastruttura che c'è dietro fa tanto schifo, a chi sono andati tutti questi soldi?

Beh, possiamo iniziare a vedere uno dei bandi più ricchi, un maxiappalto da 170 milioni del 2013, diviso in sette lotti:

Finmeccanica. Il lotto 4, per complessivi 29,7 milioni di euro, è andato per esempio a un drappello di imprese in cui spicca Selex Elsag, del gruppo Finmeccanica. Al suo fianco troviamo la Hp Enterprise Services, che fa capo al colosso americano dell’informatica Hewlett Packard, e la multinazionale della consulenza Deloitte.

Il lotto 5, il cui valore finale si è attestato sui 24 milioni di euro, è stato conquistato da un raggruppamento in cui è presente Telecom Italia, il gruppo al tempo guidato da Franco Bernabè che raramente manca all’appuntamento delle grosse commesse di stato.

Il lotto 2, che l’Inps remunererà con 33,8 milioni, ha visto tra i vincitori un gruppo particolarmente folto all’interno del quale si segnala la presenza degli spagnoli di Indra Sistemas (attraverso la Indra Italia). Accanto a loro compaiono la multinazionale Accenture, che ha sede a Dublino, e la Avanade Italy, ossia la sussidiaria italiana della joint venture che vede insieme la stessa Accenture e gli americani di Microsoft. Accenture che si vanta anche sul suo sito di aver aiutato l'Istituto Nazionale della Previdenza Sociale (INPS) a modernizzare le applicazioni per promuovere le prestazioni e ridurre i costi, nella pagina (CASI DI SUCCESSO DEI CLIENTI), consentendo all'ente di registrare una netta riduzione dei costi operativi e di sviluppo e di migliorare sia l'efficienza che la produttività.

Nomi di assoluto rilievo internazionale li troviamo anche all’interno del raggruppamento che ha incamerato il lotto 3, per un totale di 21,7 milioni di euro. In questo caso troviamo gli americani di Ibm, in compagnia dei francesi di Sopra Group e della multinazionale della consulenza Ernst & Young.

E visto che sono riusciti a spuntare un bella fetta di torta tutti i principali gruppi della consulenza e dei servizi Ict, nel novero non poteva mancare Kpmg, presente nel raggruppamento con Exprivia e Sintel Italia.

Alla cuccagna del superbando Inps del 2013, tra l’altro, hanno partecipato anche società di estrazione editoriale. Può sembrare un po’ strano, me è proprio così. Basta guardare alla storia del lotto 1, assegnato alla fine per 35,6 milioni di euro. Al suo interno spunta Innovare 24 spa, che da qualche mese ha cambiato ragione sociale in 24 Ore Software e che altro non è se non la società informatica del Sole 24 ore, e quindi in ultima analisi del sistema Confindustria. Chiudono la composizione del lotto 1 Engineering spa e Inmatica spa. Insomma, solo per partecipare a questo bando la controllata del Sole24 ore ha preferito tuffarsi nel'informatica, e creare una divisione apposita, vedi come si scoprono le proprie passioni.

Insomma vediamo tante grandi società, multinazionali e aziende di consulenza quotate in borsa, non esattamente la municipalizzata in mano al cognato del consigliere comunale. E queste mega aziende le ritroviamo nuovamente al banchetto dell'INPS, infattoi nel 2016 poi ci sarà un altro bando dell'INPS, stavolta con un valore stimato molto più succoso, di ben 359,9 milioni di euro:

Leonardo, ex Finmeccanica, sarà nuovamente protagonista del bando del 2016, con i lotti 3 e 4, che comprendono la gestione di tutte le altre prestazioni dell’Inps (come sussidi, assegni di maternità, indennità), insieme ad Ibm, la società di revisione contabile e consulenza Ernst & Young e Sistemi informatici srl.

Il gruppo di consulenza e revisione Kpmg, ritorna anche nel bando del 2016, con le società informatiche Exprivia, Wemake e Inmatica, e vince per 26 milioni di euro il lotto 5 (valore sulla carta: 41 milioni). A loro spetta tenere in piedi le reti dell’istituto: quindi integrazione dei dati, gestione del personale e fiscale, potenziamento dei servizi antifrode nonché, si legge nel capitolato, “l’evoluzione dell’infrastruttura di sicurezza e protezione dei dati”.

In questa voce dovrebbe rientrare il rispetto per l'INPS delle direttive europee sulla GDPR, che si preoccupano del rispetto della riservatezza e della privacy utente, la stessa GDPR per cui adesso l'INPS adesso rischia una multa di 20 milioni di euro. E adesso chi la pagherà la maxi-multa, l'INPS o l'eccellenza della consulenza Kpmg, che ha già dichiarato di non aver lavorato direttamente sul sito in sé?

Eh già perché solitamente, come chiunque lavori nel campo vi portà confermare, le maxi-società che vincono appalti non lavorano mai sulle commesse, al massimo si preoccupano di "Business Intelligence", ovvero licenziare personale per evitare che un ente abbia delle maestranze competenti e sia ancora più dipendente dalla consulenza esterna, ma andranno semplicemente a subappaltarle a compagnie più piccole, le quali a loro volta andranno a subappaltare a terzi a prezzi ancora inferiori, fino a rivendere lo stesso lavoro ad una frazione del prezzo.

Il meccanismo per le grandi multinazionali è ben oliato: nell'emettere un bando si mettono una serie di prerequisiti che sono irragiungibili e ovviamente superlfui, come ad esempio avere qualsiasi certificazioni possibile (es il bando richiede certificazione CEH, anche solo un dipendente ha la CEH, quindi automaticamente l'azienda è certificata, anche se poi tizio non lavorerà al bando), o avere un centinaio di dipendenti laureati in ingegneria informatica o lavorare da 50 anni nel campo.

Ovviamente questi requisiti sono realistici solo per le mega-corporazioni, e dato che sono palesemente superflui, vengono poi sbolognati a compagnie più piccole che quei requisiti semplicemente non li hanno. Solitamente i bandi includono delle clausole per impedire il secondo o terzo subappalto, ma questo è facilmente aggirabile quando le corporazioni decidono di chiedere a loro volta consulenze esterne, o assumono personale da agenzie di ricollocamento, che solitamente a livello legale risultano come cooperative, con contratti occasionali o a prestazione, che fanno però il lavoro di un consulente esterno.

Quindi, alla fine della catena alimentare, dopo il terzo o quarto subappalto, ci si ritrova con del personale che non ha mai lavorato a quel progetto in particolare, che dovrà reimparare come funziona tutta la bestia senza mai averla toccata, e che probabilmente sarà assunto a tempo determinato da una cooperativa o magari come libero professionista, che se dell'ammontare dell'appalto originale se ne ritrova un millesimo è già fortunato, e non essendo assunto sa già che a breve un'altra persona dovrà lavorare sul suo hackrocchio (RIP :'( insegna agli angeli a smarmellare )

Questo meccanismo malato non è una peculiarità italiana, ma anzi è una regola perfettamente razionale nella logica capitalista, che se da un lato vede nell'ottimizzazione dei costi e dei tempi il pretesto per impoverire e precarizzare il lavoro, dall'altro accumula le risorse in degli oligopoli inamovibili, che non potranno mai subire una vera concorrenza dato che definiscono le regole del gioco. A questo scopo potremmo citare altri data breach nel pubblico che sono stati ben più gravi del caso INPS in Italia, come per Equifax, l'agenzia delle entrate statunitense, o nel 2018 del NHS, il sistema sanitario inglese, ma anche no perché...

Come si diceva prima infatti, è palese che il codice oltre ad essere scritto con i piedi è anche frutto del lavoro di una dozzina di persone che si sono susseguite nel tempo e non si sono mai parlate. Capite che è ben diverso farsi curare dallo stesso medico o ritrovarsene uno diverso ogni giorno. Il meccanismo è ben oliato anche per funzionare per mantenere la cricca dell'intermediazione, dove ovviamente se nessuno ha colpe queste al massimo verranno riversato sull'ultimno povero cristo.

Ascolta il podcast dell'intera puntata o scegli qua sotto l'approfondimento che preferisci da condividere con chi vuoi!

Ormoni al silicio al tempo di pandemia. Approfondimento su come mandare i sessaggini dalla quarantena con gli amati consigli di Zia Valentine e Dj Sbrok.

Zoom, un applicazione per video-conferenze che sta facendo molto parlare di se in questo periodo. Parliamo delle ombre che stanno rovinando la corsa alla ribalta di questo nuovo unicorno della Silicon Valley.

Ma citiamo molte alternative tra cui il pad per la scrittura collaborativa su cisti.org e video-conferenze su autistici.org. Ma la prossima settimana avremo una novità made with ♥ nell'hacklab underscore.

Dopo anni torniamo a parlare di hackingteam e delle spoglie che rimangono dell'azienda di malware milanesi. Una storia di lotta tra miserabili.

Nome in codice: Piñera conchetumare

L'esercito cileno viene colpito da una serie di fughe di notizie che ne mostrano i crimini.

La prima il 09 settembre 2019:

E l'ultima proprio in questi giorni:

Abbiamo mandato un contributo della nostra trasmissione sorella le dita nella presa su radio onda rossa.

Partendo da una statistica presentata dalla regione Lombardia che tende a dimostrare l'ancora eccessiva mobilità della popolazione nonostante i decreti, facciamo quattro conti per vedere quanto le conclusioni tratte siano veramente supportate dai dati statistici, e in generale quanta validità abbiano quei dati rispetto alla domanda posta. Il nostro risultato permette sostanzialmente di giungere alla conclusione.

Intervista ad il collettivo Circe registrata dall'hacklab unit di Milano. Parliamo di didattica al tempo di covid19 e l'accelerazione in corso nei processi educativi. Consigliamo di ascoltare la puntata integrale di bitume.

Qua alcuni link utili per continuare ad approfondire il tema:

Approfondimento Chelsea Manning

In seguito ad un tentato suicidio è arrivato l'ordine di scarcerazione per Chelsea Manning

Parliamo di Uber. Un applicazine che nasce nel 2010 che permette di richiedere ad un altro utente di venirti a prendere dietro pagamento. Parleremo di come Uber sia riuscita a creare un buco finanziario di miliardi di dollari sostenuta da una prodigiosa propaganda basata su finzione, confusione e produzione di articoli accademici che nessuno si è premurato di rileggere.

Perchè uber, una compagnia che ha perso oltre venti miliardi di dollari da quando ha incominciato ad operare nel 2010 e che non mostra alcun segno di poter generare profitto viene ancora vista come una compagnia di successo ed in crescita? Perchè c'è la percezione che uber abbia portato notevoli miglioramenti al sistema di trasporto urbano ed un generale miglioramento della qualità del servizio per i passeggeri quando ha fallito ad avviare un modello di azienda funzionante e cercando di prevaricare in pezzi del mercato attraverso una politica semi-monopolistica?

Uber paradossalmente non è in grando di mantenere dei veicoli in modo più efficiente o meno costose dei servizi di taxi che ha portato al fallimento. Tutto il siccesso e la popolarità di uber può essere spiegata da miliardi in investimenti predatori in strumenti di ottimizzazione del servizio.

Non c'è alcuna prova inidimendente che l'innovazione tecnolgia sventolata da uber (ammesso e non concesso che sia vera) abbiamo mai avuto un vero impatto materiale nell'organizzazione del mercato. Uber un azienda che ha prodotto un livello di innovazione comparabile con quello del mio gatto.

Il vantaggio economico di uber nel mercato non deriva da qualche sofisticato algoritmo di ottimizzazione, ma dalla constante capacità dell'azienda di tagliare la "quota" riservata agli autisti. Dal 2016 parliamo di una contrazinoe del 40%. I tagli hanno portato gli stipendi sotto il livello minimo in molti territori dove l'applicazione ha operato. Questo ha permesso di trasferire circa tre miliardi dai lavorari al capitale.

Ma come ha fatto uber a convincere (ehm fragare) i finanziatori? Scimiottando quello che le GAFAM fanno da sempre. È andata in giro a vantarsi del suo monopolio.

Amazon, Google e Facebook hanno lasciato agli startuppari di domani un copione da seguire per chi vuole raggiungere la valutazione a nove cifre del capitale. Queste aziende prima hanno basato le loro fondamenta su prodotti che potremmo definire legittimi e portatori di una certa quantità di innovazione che potremmo definire "genuina". Google effettivamente ha fatto un motore di ricerca, Facebook un social network, Amazon i suoi server. A quello punto hanno dimostrato che questi prodotti erano in grado di reggere sul mercato, insomma fare soldi. Da questa posizione poi si sono divertiti a costruire monopoli aquisendo tutti i possibili competitor.

Uber non è semplicemnete un altra bolla tech che beneficia di capitale a buon mercato e la percezione diffusa che la "tecnologia disruptive" è in grado di risolvere i problemi del mondo. La sua strategia si è basata su tre tasselli che nessuno aveva mai messo in gioco in questo modo.

Il primo vantaggio strategico è stato quello di saltare a piè pari la difficolta di dover costruire un prodotto che funzionasse. Colonna portante del paradigma dell'unicorno. Sono partiti direttamente dai 13 migliardi messi sul tavolo dai mitici investitori. 2300 volte la prima IPO richiesta da Amazon.

Il secondo tassello è stato quello della "crescita a tutti i costi". Giornalisti, avvocati, politici si sono fatti dettare l'agenda dai PR di uber.

Il terzo è stato quello di guidare lo sviluppo dell'azienda come un processo politico, usando tecniche importate dal mondo dei partiti. Gli investitori di uber sapevano che gli sarebbe servito il potere politico per accellerare la crescita e mantenere le loro promesse.

Amazon, Google e Facebook prima di avere il bisogno e la capacità di fare lobby hanno atteso anni. Uber è stata la prima startup in cui questa attività è stata in testa alla lista delle priorità dal giorno uno. Tanto da assumere un ex considegliere del presidente (David Plouffe) o un confidente del Primo Ministro Britannico (Rachel Whetstone) come dirigenti delle relazioni pubbliche dell'azienda.

Questa strategia in tre parti ha sostenuto Uber in dieci anni di perdite da capogiro che avrebbero facilmente distrutto qualisiasi altra startup. La curiosità finale è che uber non è mai arrivata ad avere quella posizione di monopolio nel mercato da poter attuare veramente le politiche delle sue sorelle maggiori.

La narrative di uber è stata clamorosamente sbagliata dall'inizio, ma per fortuna c'è qualcuno che è sempre stato al suo fianco. Senza il ruolo dei media che hanno sistematicamente ignorato ogni prova di buon senso che gli cascava sui piedi per il nostro unicorno sarebbe stato difficile spiccare il volo.

Infatti sta nella costruzione di un impareggiabile e caleidoscopica narrativa il metro con cui misuriamo il valore delle startup. Vediamo qualche esempio sperando che possa stimolare l'appetito prima di pranzo.

Uber è cresciuta percchè gli utenti hanno liberamente scelto i suoi servizi in mercati aperti e competitivi. Ignorate i grossi sussi che hanno completemente distorto i prezzi. La potenza tecnologica di Uber può gestire ogni incombenza in qualsiasi mercato ovunque. Peccato che in cina abbia fatto un buco nell'acqua al primo tentativo. I problemi dei servizi di taxi esistenti sono stati creati dai politici cattivi, gli stessi che hanno provato ad impedire alla uber buona di creare posto di lavoro. Ma porcoddio. La legge non può essere applicata ad Uber perchè Uber è nuovo. nuova ride-super-sharing-industry. Ignoriamo il fatto che i taxi e Uber condividano la stessa identica struttura, scopi, etc. Uber è tech, super-tech. Ogni perdita diventerà un vantaggio finchè non riuscirà a distruggere i proprietari di auto ed il trasporto pubblico. Ignoriamo i costi, le perdite e i fallimenti. Per il resto tutto regolare. Le leggi sul lavoro no possono proteggere i lavoratori di Uber perchè perchè è una compagnia di sviluppo software, non una di trasporti.

Il genio del suo programma di comunicazione è stato prorio quello di distrarre dalla sua incapacità di reggersi sulle proprie gambe e convincere le persone che tutti i problemi del mercato dei taxi è stato generato dalle leggi. La combinazione della tecnologia super pettinata di uber e la sua superiorità alle leggi invece erano gli ingredienti per superare questi limiti.

Ma la storia di Uber rimane un piano aziendale da anni 90 portato avanti da un gruppo di libertari corporativi guidati da Charles and David Kock. Il loro programma continua a spingere ad eliminare ogni tipo di standard pubblico di sicurezza per i trasporti.

L'abilità di uber negli ultimi dieci anni di manenere la sua immagine di successo di azienda innovativa si è basata su tecniche di propaganda.

Il problema è stato che Uber ha supportota ricerche accademiche che seguivano standard per essere indipendenti o finanziate dalle università, ma che in realtà spingevano la causa della startup californiana. Uber ha beneficiato enormemente non solo dagli articoli di giornale, ma anche dalle versioni semplificate di articoli accademici, blog e think tanks.

Editori di prestigiosi giornali economici non sono stati in grado di valutare in modo critico le proposte di articoli sul modello azienda di Uber. Ma ogni tipo di review o risposte agli articoli originali sarebbe stata impossibile dato che i dati necessari per svilupparli erano e sono ancora di proprietà esclusiva di Uber.

Un esempio potrebbe essere l'articolo di Cramer e Krueger del 2015 dal titoli "Cambiamenti distruttivi nel business dei taxi: Il caso di Uber". Pubblicato inizialmente dal National Bureau o Economic Research e poi dall'American Economic Review.

Il paper ha dato credibilità al millantato vantaggio economico di Uber (38% nel mondo, 66% in alcune città). Il paper si è basato principalmente sullo scontro Uber vs Taxi utilizzando misure incompatibili tra loro come il totale di ore lavoro. Infatti i guidatori d taxi hanno grandi incentivi a guidare tutto il giorno per dover coprire i costi del mezzo, la benzina, assicurazione, etc. I guidatori di Uber hanno grossi incentivi a guidare poco nei picchi di richiesta e non accendere l'applicazione a meno di essere immediatamente pronti a guidare. Il paper continua senza presentare mai un dato.

Ma il paper che mi è piaciuto di più si chiama "I guidatori di Uber guadagnano più dei guidatori di taxi essendo più flessibili". Capolavoro. Per incominciare notiamo come uno dei due autori al tempo della scrittura dell'articolo era formalmente un dipendente di Uber, l'altro un consulente. All'interno troviamo dati sul guadagno annuo dei guidatori che si sono dimostrati interamente costruiti a tavolino dagli autori.

Ora passiamo a "Uber aumenta il benessere dei clienti" dove arrivano i big data. Sorvoliamo su come uno studio condotto sulle quattro città più ricche degli stati uniti possa essere rappresentativo per il mondo. Questo paper non ha misurato il benessere degli utenti, ma una piccola contrazione del prezzo in una forbice di pochi mesi.

"Il valore del lavoro flessibile: prove dai lavoratori di Uber" è stata la risposta di Uber alle crescenti accuse di sfruttamento dei lavoratori e delle difficili condizioni di stress a cui gli autisti sono stati sottoposti. Un potente grimaldello di propaganda che ha permesso ad Uber di tacciare i suoi detrattori di fare discorsi contro gli interessi dei lavoratori.

Il paper parla di come il modello operativo di Uber non impone alcun tipo di limitazione ai lavoratori. Sarebbe vero se non si ignorasse completamente le politiche che forzano gli autisti a comprare veicoli sempre più costosi per ottenere più corse dall'algoritmo, algoritmo che provvede ad eliminare gli autisti dalla piattaforma qualora si osassero di rifiutare una corsa.

Questi paper sono solo un esempio di come i giornalisti hanno felicemente digerito tutto la propaganda della startup californiana facendosi megavono per i loro investitori.

Puntata densa e monografica sul nesso tra lavoro nella ricerca e malessere. Grazie al prezioso contributo di Angelo Piga e Aniello «Nello» Lampo autori di "Stare male nell'accademia" attraversiamo le contraddizioni di un segmento del capitalismo cognitivo. Incominciamo con alcuni dati sulla situazione italiana ed internazionale sul mondo accademico per poi spostarci tra le pieghe dei malesseri e finte soluzioni di una professione radicalmente precarizzata, gamificata e prestazionale. Qualche link di approfondimento usato per la preparazione della puntata.

1) storie di agenti russi che sii attaccano ai cavi sottomarini che fanno funzionare internet

2) DDL 2394 - la grande ipocrisia della magistratura e del diritto di spionaggio verso chiunque sia ritenuto sospettabile

Tutto è iniziato col decreto legislativo 216/2017 (in piena era Renzi-Gentiloni). E oggi ci fermiamo a questa origine, per parlare nelle successive puntate dei suoi sviluppi. Qui si è cominciato a parlare di intercettazioni ad ampio raggio, di ‘captatori informatici’ (senza dire chiaramente che cosa la legge intenda usando questo termine) e a stabilire che possono essere sempre usati per tutti i reati di associazione a delinquere e per attività terroristica; viceversa, per gli altri reati previsti dall’art.266 del Codice di Procedura penale, l’uso dei trojan e delle microspie nell’abitazione privata dell’indagato è autorizzata solo se vi sono fondati motivi che l’attività criminosa si svolga lì e l’autorizzazione ha un tempo determinato. Fermiamoci un attimo per contemplare l’ipocrisia di Stato. Il legislatore sapeva o non sapeva nel 2017 che tutti i giovani procuratori hanno ormai imparato, come tecnica investigativa da applicare contro un cittadino di cui si sospetta qualcosa, ad aprire un fascicolo contro ignoti? Dopo di che, la stessa persona può essere intercettata anche se non iscritta al registro degli indagati, perché può essere ritenuto che la sua utenza possa essere intercettata utilmente per l’accertamento di reati di cui si ha notizia ma non si conosce il responsabile. Successivamente, lo stesso magistrato può indagare lo stesso cittadino (dopo averlo intercettato per mesi in attesa del reato) per associazione a delinquere, e per sei mesi non mandargli alcun avviso di garanzia. Ma se anche poi indaga per un periodo più lungo e non lo avvisa, quale è la sanzione? Nessuna.

3) Internet of things Candle

una candela che si accende tramite un app, cosa mai potrebbe andare storto ?

3) CryptoStory - Come CIA e servizi segreti tedeschi hanno spiato alleati e avversari vendendo macchine antispionaggio

”It was the intelligence coup of the century,” CIA report concludes. “Foreign governments were paying good money to the U.S. and West Germany for the privilege of having their most secret communications read by at least two (and possibly as many as five or six) foreign countries.”

La nostra vita online spesso assomiglia alla vita che abbiamo offline. Negli ultimi 10 anni una spinta totale ci circonda e ci fa credere che l'unico modo di esistere che abbiamo online sia quelle di chiamarci per il nostro nome e cognome reale, ma questa realta' e' vera solo per chi ci crede. Esistono nei mondi non troppo sotterranei del hacking e del attivismo un sacco di strumenti per gestire l'identita' e l'anonimato ed in questa puntata andremo a scoprirne alcuni per poi lasciare la curiosita' a chi vuole di cercare gli strumenti migliori per ognuno, ma prima cerchiamo di decostruire la nostra identita' cerchiamo di vedere che cosa e' successo negli ultimi 30 anni di internet con un po' di storia e prenderemo pezzi di libri che ci possano raccontare che cosa significava poter cambiare identita' ogni volta che volevamo.

un estratto dal libro di Edward Snowden che rappresenta abbastanza bene l'immaginario nerd nella gestione delle identità

In un forum ho rivelato la mia età, ma non il mio nome, quello mai. Una delle cose più belle di queste piattaforme era che non ero tenuto a svelare la mia identità. Potevo essere chiunque. L’anonimato, tramite l’uso di pseudonimi, garantiva l’equilibrio nei rapporti, correggendo eventuali discrepanze. Potevo nascondermi dietro qualsiasi nome virtuale, o nym, come veniva chiamato, diventando in un attimo la versione più alta e adulta di me stesso. Potevo assumere tantissime identità. Ne approfittavo per fare le domande che reputavo più ingenue, ogni volta usando un nome diverso. Le mie abilità informatiche miglioravano così velocemente, che invece di essere fiero dei miei progressi, mi vergognavo della mia precedente ignoranza e cercavo di prenderne le distanze. Avrei voluto dissociare le mie identità. E criticare la stupidità di [del mio alias precedente] squ33ker, quando aveva fatto quella domanda sulla compatibilità del chipset, così tanto tempo fa (in realtà era stato solo il mercoledì precedente). Ovviamente anche in questo contesto così culturalmente libero e collaborativo esisteva il senso di competizione, e accadeva anche che qualcuno – di solito maschio, eterosessuale e sovreccitato – si alterasse per motivi futili. Ma in assenza di nomi veri, le persone che dicevano di odiarti non erano persone vere. Non sapevano niente di te, al di fuori di ciò di cui discutevi e di come ne discutevi. Se venivi coinvolto in qualche lite, bastava cambiare identità, e così avresti potuto addirittura inserirti nella discussione, dando contro al vecchio te stesso come se fosse stato un estraneo. Era un sollievo inimmaginabile. Negli anni Novanta, però, Internet sarebbe caduta vittima della più grande ingiustizia della storia digitale: il tentativo, da parte della politica e delle aziende, di legare nel modo più stretto possibile l’identità virtuale degli utenti con quella reale. Un tempo qualsiasi ragazzino poteva dire su Internet la cosa più stupida senza doverne rendere conto in futuro. In apparenza potrebbe non sembrare il contesto più sano dove crescere, ma in realtà questo è l’unico contesto in cui ciò sia davvero possibile. Il fatto che Internet, in origine, permettesse di dissociarsi da se stessi, incoraggiava me e quelli della mia generazione a cambiare le nostre opinioni, anche quelle che avevamo sostenuto con più convinzione, invece di continuare a difenderle quando venivano messe in discussione. La possibilità di reinventarsi ci permetteva di non chiuderci sulle nostre posizioni per paura di arrecare danni alla reputazione. Gli errori venivano puniti e immediatamente corretti, e questo permetteva a tutta la comunità di avanzare. Per me, e per altri, era questa la libertà. Immaginate di potervi svegliare ogni mattina e di poter scegliere un nome nuovo e una faccia nuova. Immaginate di poter scegliere una nuova voce e nuove parole con cui parlare, come se il «pulsante di Internet» vi permettesse di resettare la vostra vita. Nel nuovo millennio, Internet ha assunto scopi molto differenti: incentiva l’attaccamento al ricordo, sostiene l’importanza di un’identità coerente e promuove il conformismo ideologico. Ma allora, almeno per un certo periodo, ci proteggeva, facendoci dimenticare le nostre trasgressioni e perdonando i nostri peccati.

Gendersec Zen - Manuale della gestione delle identità e molto altro

Se notate dei buchi nell'audio lo sappiamo e mannaggiamo forte.

Puntata completa

Google Maps Hacks Performance

http://www.simonweckert.com/googlemapshacks.html

Google continua a fare grandi cappelle

https://twitter.com/jonoberheide/status/1224525738268905477

https://www.theverge.com/2020/2/4/21122044/google-photos-privacy-breach-takeout-data-video-strangers

Greenwald accuse stile Assange pero' in Brasile

Il direttore del Intercept Greenwald, che a suo tempo aiuto' Edward Snowden

nel 2013 con l'importante leak fatto all'NSA, e' stato accusato ed e' sotto

processo a causa di una serie di leak avvenuti in Brasile che coinvolgono

il presidente Bolsonaro e il ministero della giustizia Moro.

https://www.valigiablu.it/brasile-bolsonaro-attacco-giornalisti/

Nella prima parte della puntata abbiamo parlato di PoC||GTFO:

https://www.alchemistowl.org/pocorgtfo/

qui invece il pdf dell'NSA

https://media.defense.gov/2020/Jan/14/2002234275/-1/-1/0/CSA-WINDOWS-10-CRYPT-LIB-20190114.PDF

Dal minuto `48 circa parliamo invece di Mailing list

How we lost the great emu war grande storia coperta da wikipedia.

Approfondimento data-driven porn

A partire da un articolo di Gustavo Turnar su LogicMag.

Racconto di una ricerca di contro-spionaggio indipendente egiziano. Diretta dal CCCC.

=> monopattini-vandalizzati-e-rubati-la- micro-mobilita-in-sharing-si-trasforma-in-un-incubo

I monopattini non convincono neanche un po' una gestione un po' troppo facile per il comune di torino, una narrativa ecologista che nasconde un consumismo ed una profilazione smart. Insomma questi monopattini non ci conviscono, sembrano accessori per la mobilita' ma si trasformano in spazzatura cittadina si poteva prevedere ? Certo, ma e' stato piu' facile fare l'accordo commerciale

12345, 123456, password, 1312, qwerty, test1, iloveyou, abc123, qwertyuiop le password che palle, le password che passione!

Se usate la prima password che vi viene in mente allora sapete gia' che questa password la potrebbe indivinare anche qualcun'altro.. Ecco la lista delle migliori e peggiori password del 2019!

Ecco alcune raccomandazioni per aumentare la sicurezza:

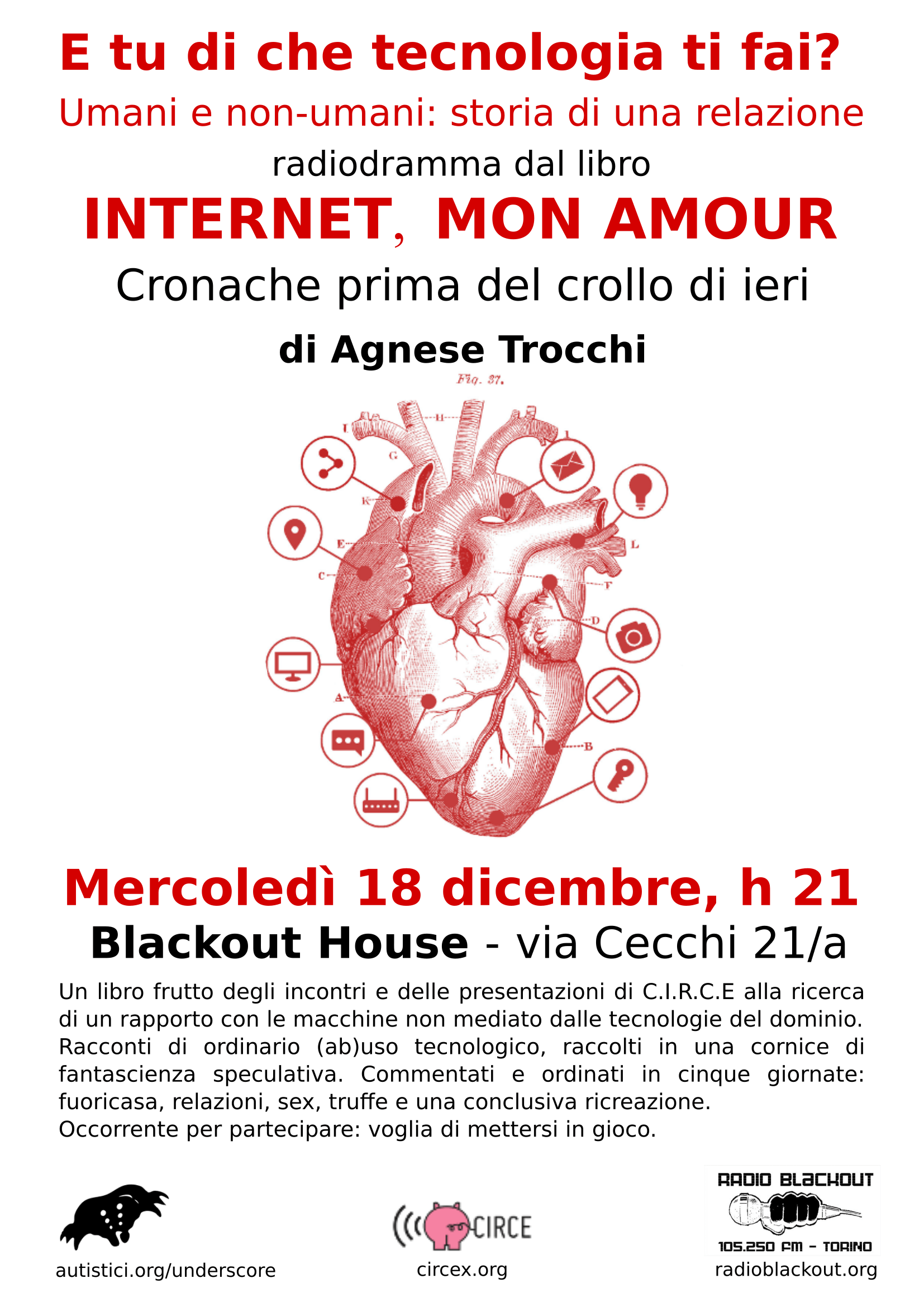

Intervista a CIRCE per la presentazione del libro Internet Mon Amour

Parliamo di warez, che cosa sono i Warez e come e' partito tutto questo?

Warez e' il software piratato. La scena warez ha cominciato a emergere nel 1970, nata dai predecessori di cracking software e gruppi di ingegneria inversa. Il loro lavoro era reso disponibile sui sistemi privati di bacheca (BBS).

Cosa vuol dire BBS?

I primi BBS si trovavano negli Stati Uniti, ma simili cominciarono a comparire in Canada, Regno Unito, Australia ed Europa continentale. All'epoca, l'installazione di una macchina in grado di distribuire dati non era banale e richiedeva una certa capacità tecnica. La ragione per cui veniva fatto di solito era per sfida tecnica. I BBS in genere ospitavano diversi megabyte di materiale. Le migliori schede avevano più linee telefoniche e fino a cento megabyte di spazio di archiviazione, che era molto costoso al tempo. Le release erano per lo più giochi. Man mano che il mondo dello sviluppo software si evolveva per contrastare la distribuzione di materiale "piratato" e che il software e l'hardware necessari per la distribuzione diventavano prontamente disponibili a chiunque. La Scena si è adattata ai cambiamenti e si è trasformata da una semplice distribuzione a un effettivo cracking delle protezioni e di reverse engineering non commerciale.

Cosa intendi per Reverse Engineering?

Poichè molti gruppi di persone volevano partecipare è emersa l'esigenza di promuoversi. Il che ha spinto l'evoluzione della Scena, che si è specializzata nella creazione di arti grafiche associate ai singoli gruppi (crack intro).

I gruppi promuovono le loro abilità con software sempre più sofisticato e avanzato, aggiungendo le proprie intro e più tardi anche aggiungendo la propria musica (si crea la scena demo). Quindi appunto si va alla vera e propria modifica del gioco per creare un opera d'arte. Un evoluzione dal semplice "sbloccare" al carpirne ogni singola parte e modificarla a piacimento utilizzando tutte le potenzialita' della macchina.

La scena Demo ha poi iniziato a separarsi dalla "scena warez" nel corso degli anni '90 ed è ora considerata come una sottocultura completamente diversa. Con l'avvento di internet i Cracker iniziarono ad organizzarsi all'interno di "Bande" segrete formate online. Nella seconda metà degli anni novanta, una delle fonti d'informazione più rispettate in materia di Ingegneria Inversa (Reverse) era il sito web Fravia^1^.

Parliamo delle prime crack e delle prime protezioni, perche' e come sono state sconfitte o bypassate e chi erano questi cracker?

Le prime protezioni anticopia sono state applicate da: AppleII, Atari800 e Commodore64. Nel tempo ovviamente le tipologie di protezione anticopia si sono fatte man mano più complesse. La maggior parte dei primi cracker software spesso formavano gruppi che gareggiavano l'uno contro l'altro nel cracking e la diffusione di software. La rottura di un nuovo sistema di protezione anticopia il più rapidamente possibile era considerata come un'opportunità per dimostrare la propria superiorità tecnica. E lo e' ancora, Inoltre tutto questo non lo si fa per una questione economica.

I cracker erano (e sono) programmatori che "sconfiggono" la protezione anticopia sul software come hobby, per aggiungere il loro alias alla schermata del titolo, e poi distribuire il "cracking" prodotto alla rete di warez BBS o siti Internet specializzati nella distribuzione di copie non autorizzate (es: torrent, ftp, emule,..)

I gruppi di cracker degli anni '80 iniziarono a pubblicizzare loro stessi e le loro abilità aggiungendo schermi animati noti come crack intros nei programmi software che bucavano. Una volta che la competizione tecnica si era estesa dalle sfide del cracking alle sfide della creazione di intros visivamente stupefacenti, le basi per una nuova sottocultura conosciuta come scena demo erano state stabilite.