Condividiamo due interventi tenuti dal nostro presidente, Claudio Massimo Seriacopi, in occasione del seminario di presentazione del libro di Anna Foa “Il suicidio d’Israele”, e delle celebrazioni annuali dell’8 settembre 1943.

- Introduzione di Claudio Massimo Seriacopi alla presentazione del libro di Anna Foa “Il suicidio di Israele’

Buon Pomeriggio ai presenti ed ai nostri ospiti, sono Claudio Seriacopi il Presidente dell’Istituto Storico della Resistenza e della Società contemporanea nella Provincia di Livorno. Istoreco e’ stato fondato nel 2008 per volontà della Provincia di Livorno e di tutti i comuni del nostro territorio oltre alle associazioni antifasciste Anpi, Anei e Anppia.

Istoreco si propone di favorire il reperimento e la salvaguardia delle fonti documentarie, nonché di promuovere la ricerca storica, l’attività didattica e quella culturale allo scopo di approfondire la conoscenza della società contemporanea, con particolare riguardo alle vicende legate all’opposizione al fascismo, alla lotta di Liberazione e all’età repubblicana.

Possono iscriversi a Istoreco tutti i cittadini che si riconoscono nei valori espressi dalla nostra Costituzione nata dalla lotta di liberazione contro l’occupazione tedesca e contro il fascismo.

Auspico, con la piena collaborazione del Comune di Livorno, appena saranno risulti i problemi burocratici ancora presenti, di potervi invitare all’inaugurazione nella nuova sede, presso la Torre dell’orologio all’ingresso dell’ex cantiere, con la possibilità di avere pieno accesso al nostro archivio e poter riaprire anche la biblioteca ormai chiusa da 2 anni.

Il 2025 sarà un anno importante e denso di iniziative ricorrendo l’ottantesimo anniversario della Liberazione dal Nazi-Fascismo.

Oggi abbiamo ospiti illustri per affrontare il delicato tema dei rapporti tra Israeliani e Palestinesi tenendo su piani separati e distinti le questioni della Shoah dalla guerra in corso.

Ringrazio per la loro disponibilità, il dottor Bruno Manfellotto, grande giornalista con prestigiosi incarichi, che voglio ricordare soprattutto come apprezzato direttore del Tirreno e la professoressa Anna Foa, in collegamento a causa di una improvvisa indisponibilità, autrice di molte opere sulla storia degli ebrei in Italia ed in Europa.

Il 14 maggio del 1948, in seguito alla Dichiarazione d’indipendenza israeliana, scoppiava la prima guerra arabo-israeliana, conclusasi con la vittoria e l’insediamento dello Stato d’Israele. Altre guerre hanno tormentato l’area acutizzando i problemi irrisolti. Dopo oltre 70 anni l’ennesimo riaccendersi del conflitto israelo-palestinese ha suscitato nuove tragedie e grandi preoccupazioni.

Questo conflitto ha origini remote, risalenti al periodo tra la fine del XIX e l’inizio del XX secolo, quando, in risposta al crescente antisemitismo contro gli ebrei in Europa, si affermò un “movimento sionista” che, sostenendo la necessità di creare uno Stato ebraico, favorì a tal fine l’immigrazione di ebrei europei in Palestina, avvenuta in diverse ondate, ma soprattutto durante e dopo la Seconda guerra mondiale e dopo l’Olocausto.

Inevitabilmente ciò portò a continui e crescenti attriti tra la comunità ebraica, sempre più numerosa, e l’autoctona comunità arabo-palestinese. Entrambe, dopo la caduta dell’Impero ottomano e il Mandato per l’amministrazione della Palestina al Regno Unito, aspiravano alla creazione di Stati nazionali. Tuttavia, avendo esse rifiutato alcune proposte di spartizione dei territori contesi (da ultimo il Piano di spartizione approvato dall’Assemblea generale delle Nazioni Unite nel 1947), il conflitto si cristallizzò estendendosi, dopo la nascita di Israele, anche agli Stati arabi vicini, periodicamente intervenuti a favore della comunità araba palestinese e con l’obiettivo di distruggere Israele.

Nel 1993 con gli accordi di Oslo e la storica stretta di mano sul prato della Casa Bianca tra Rabin e Arafat, davanti a Clinton, si pensava e si sperava che si aprisse una fase nuova e pacifica.

Rabin aveva bisogno di un gesto importante per tentare di fermare le violenze esterne ed interne; Arafat invece faceva assumere all’OLP con la nascita dell’Autorità Nazionale Palestinese la responsabilità del rispetto delle intese, veniva riconosciuto lui e la sua organizzazione come interlocutori.

Nell’accordo non si faceva riferimento alla nascita di uno stato palestinese, si parlava solo di un’area da gestire amministrativamente da parte dall’entità palestinese per 5 anni. Un accordo annacquato era sicuramente meglio di nessun accordo, e dava credito ad Israele nei confronti della comunità internazionale e verso i paesi arabi.

Grazie anche agli accordi di Oslo, Israele firma la pace con la Giordania.

La morte violenta di Rabin per mano di un estremista israeliano ed i successivi governi di destra, hanno bloccato il processo di pace e le intese raggiunte ad Oslo.

Arafat, leader di un popolo senza stato, composto da frammenti di tanti gruppi, ci aveva creduto in quell’accordo; era un politico capace, riconosciuto come tale dalla maggioranza dei palestinesi ma non da tutti. Credeva di poter creare qualcosa di positivo per il suo popolo, sapeva che “il nemico” si insediava anche al suo interno. Per raggiungere gli obiettivi previsti era riuscito a “controllare” e “ridimensionare” le fazioni di sinistra e quelle islamiche presenti all’interno della variegata galassia palestinese.

In ogni caso, non si può anche ricordare la responsabilità di Arafat, per la dilagante corruzione presente all’interno dell’OLP, continuata dopo la costituzione dell’ANP e proseguita indisturbata con Abu Mazen.

La situazione, in quella turbolenta area é andata continuamente peggiorando, poiché i governi di destra israeliani l’hanno aggravata autorizzando continui nuovi insediamenti di “coloni” in Cisgiordania, terra da sempre abitata dai palestinesi.

Ulteriore novità negativa fu la decisione de La Knesset del 18 luglio 2018 di approvare la legge che, per la prima volta nella storia di Israele, definisce ufficialmente lo stato come “la casa nazionale del popolo ebraico“, tagliando fuori gli arabi-israeliani. I membri del parlamento, pur divisi, approvarono il disegno di legge con 62 voti favorevoli, 55 contrari e due astenuti.

Dopo il brutale attacco terrorista di Hamas del 7 ottobre ad Israele, “l’Accordo di Abramo” che doveva culminare nella normalizzazione delle relazioni diplomatiche fra Arabia Saudita e Israele entra in crisi, congelato da una guerra dai confini ancora imprevedibili.

La questione attuale, anche per noi associazioni promotrici di questo incontro, va affrontata con equilibrio. Il rischio di essere strumentalizzati ed accusati di antisemitismo é sempre presente.

“2 popoli, 2 stati” era un progetto che avrebbe potuto portare ad una coabitazione pacifica, ora purtroppo sta diventando uno slogan vuoto per il proliferare continuo e illegale di nuovi insediamenti di “coloni” israeliani in Cisgiordania, siamo passati da una presenza di 250.000 coloni all’epoca degli accordi di Oslo ai circa 750.000 attuali.

Inoltre non potranno esserci mai 2 stati fino a quando non verrà riconosciuto anche ai palestinesi il diritto ad uno Stato libero, ancora troppi paesi mancano all’appello, tra cui il nostro.

Nessun dubbio che quello di Hamas sia un movimento terrorista che, non a caso, il 7 ottobre ha attaccato inermi popolazioni israeliane, proprio quelle politicamente più vicine alla causa palestinese, causando la morte di oltre 1200 civili e il rapimento di altri 250.

Hamas aveva messo in conto anche una dura reazione Israeliana, sperava però di aggregare alla causa Palestinese tutto il mondo arabo, ma i palestinesi ancora una volta sono rimasti soli.

La reazione israeliana all’attacco terrorista di Hamas è andata oltre ogni logica, con bombardamenti indiscriminati sulla striscia di Gaza, in Libano per colpire Hezbollah, attacchi aerei in Siria dopo la caduta di Assad e l’occupazione delle alture del Golan. In televisione e sulla rete si vedono immagini sconvolgenti con distruzione e morti.

Per colpire ed eliminare i capi di Hamas, Netanyahu ha di fatto autorizzato una strage, che ha prodotto oltre 41000 morti di cui ben 14000 bambini, tutto questo nell’indifferenza delle potenze mondiali e nell’incapacità degli organismi internazionali di promuovere un accordo, o perlomeno una tregua.

Non si può continuare a rimanere in silenzio. Non mi appassionano neanche le polemiche, se l’azione di Netanyahu, si possa configurare o meno come un genocidio. La senatrice Liliana Segre recentemente ha ricordato che non ricorrono le condizioni per definire, quanto sta succedendo, come tale. In ogni caso siamo di fronte a una strage, siamo di fronte a “crimini di guerra” e “crimini contro l’umanità”.

Con decisione del 20 maggio 2024 il Procuratore Capo del Tribunale Penale Internazionale ha ipotizzato l’esistenza di crimini di guerra da parte di Israele e di Hamas chiedendo al Tribunale l’emissione di mandati di cattura per il Premier Benjamin Netanyahu, per il Ministro della difesa Yoan Gallant e per il leader di Hamas Yhahya Sinwar (nel frattempo ucciso), e di altri 3 capi. (Mohammed Deif, Ismail Haniyeh e Diab Ibrahim Al Masri), di questi sembra rimasto in vita solo Mohammed Deif).

Il Governo Netanyahu non si é limitato a far bombardare indiscriminatamente Gaza, ma ha anche bloccato gli aiuti per la popolazione palestinese e bloccato le forniture per gli ospedali, producendo distruzioni a tappeto, morte, fame ed epidemie.

Penso che la popolazione israeliana e quella palestinese abbiano gli stessi nemici: Netanyahu e Hamas.

Recentemente avevamo provato a presentare, con Gad Lerner, l’ultima sua opera “Gaza” “odio e amore per Israele”, purtroppo non ci siamo riusciti per indisponibilità della casa editrice, questa è l’ennesima dimostrazione del clima attuale.

“La frase più significativa del libro di Gad Lerner é, secondo me, : “Si può vivere in paradiso sapendo di avere l’inferno accanto?”

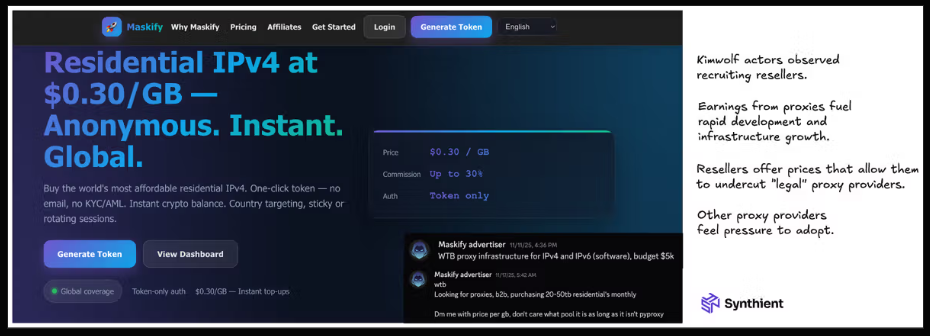

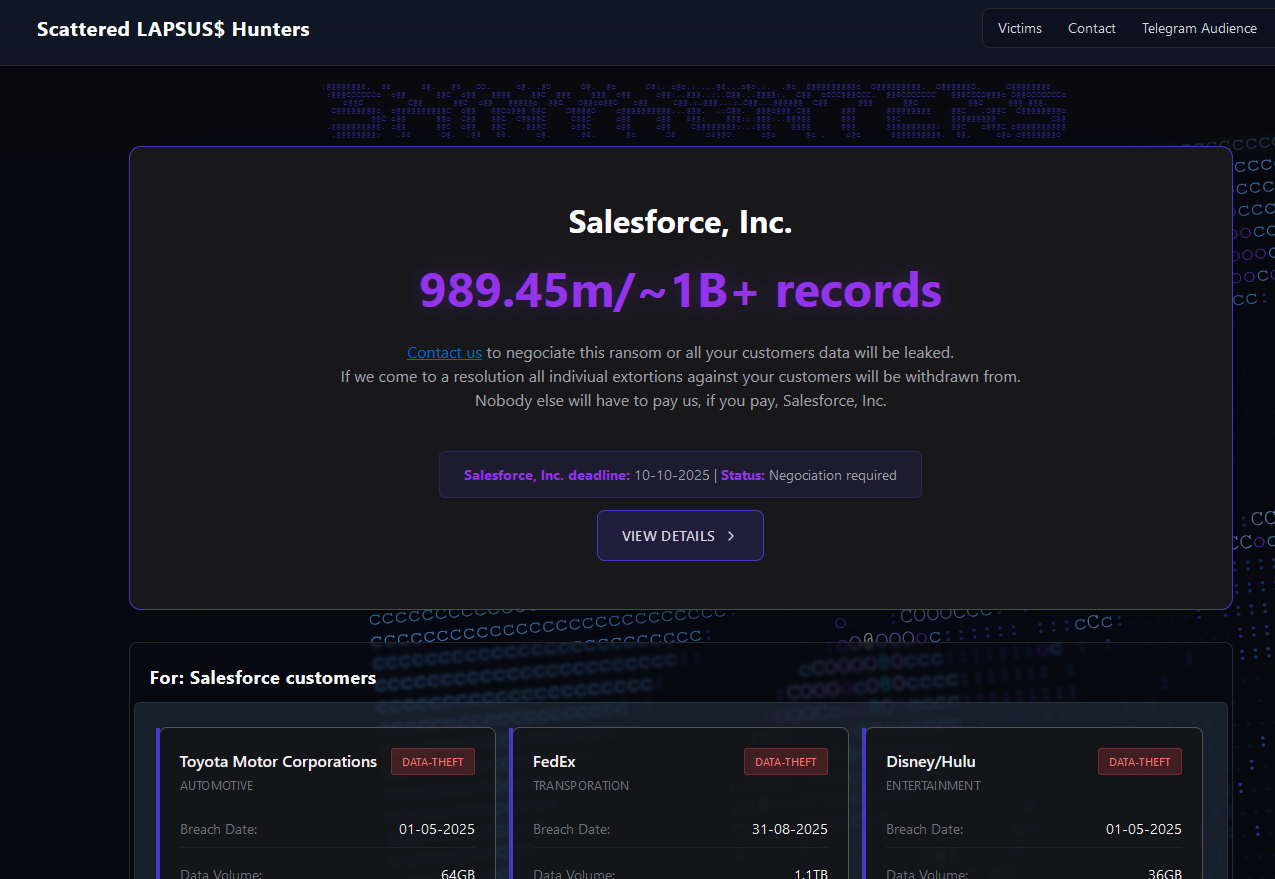

La Professoressa Anna Foa recentemente ha pubblicato il suo ultimo libro “Il suicidio di Israele”.

Invito tutti alla lettura purché é un testo molto utile per conoscere meglio quella realtà in tutta la sua complessità.

Mi avvio alla conclusione riportando alcune significative frasi tratte dalla seconda di copertina che fotografano bene la situazione attuale e le prospettive:

“Israele stava già attraversando un periodo di crisi drammatica prima del criminale attacco del 7 ottobre 2023. Grandi manifestazioni chiedevano a gran voce le dimissioni di Netanyahu e del suo governo e il paese era praticamente bloccato. La risposta al gesto terroristico di Hamas con la guerra di Gaza rischia però di essere un vero e proprio suicidio per Israele.

Qualunque sostegno ai diritti di Israele – esistenza, sicurezza – non può prescindere da quello dei diritti dei palestinesi. Senza una diversa politica verso i palestinesi Hamas non potrà essere sconfitto ma continuerà a risorgere dalle sue ceneri. Non saranno le armi a sconfiggere Hamas, ma la politica.”

Insieme alle altre associazioni antifasciste abbiamo un ottimo e consolidato rapporto con la Comunità Ebraica Livornese con cui abbiamo condiviso, in questi anni, non solo le celebrazioni del giorno della memoria ma altre importanti iniziative. Anche in questa occasione abbiamo cercato di coinvolgerla ma con nostro dispiacere ha declinato l’invito.

Ringrazio la Compagnia Lavoratori Portuali che, ancora una volta, ci ospita.

Coordina l’incontro Catia Sonetti direttrice di Istoreco.

Livorno 18 dicembre 2024

- Orazione di Claudio Massimo Seriacopi per l’anniversario dell’8 settembre 1943

Quest’anno, come non mai, l’anniversario dell’8 settembre 1943 si colloca in un clima di guerra più ampio e drammatico del solito. Nella vecchia Europa un paese ha fatto seguire ad un’invasione ingiustificata e criminale, una guerra della quale non riusciamo a intravedere la fine, quella della Russia contro l’Ucraina.

Da un’altra parte, in medio oriente, in seguito all’attacco criminale del 7 ottobre perpetrato da Hamas, il governo israeliano con l’appoggio incondizionato degli Usa, sta portando avanti con la spinta della destra religiosa e più integralista, nonostante le folle oceaniche che cercano di dimostrare la propria opposizione, un disegno di annessione e di annientamento del territorio e del popolo palestinese.

Perché cominciare con queste riflessioni? Perché l’8 settembre del 1943 dischiuse la possibilità al nostro Paese di avviarsi ad un riscatto dopo il ventennio fascista tramite l’organizzazione dal basso e volontaria della Resistenza partigiana. Proviamo a sintetizzare quegli avvenimenti.

Il 1943 è l’anno della svolta della seconda guerra mondiale. Sul fronte orientale inizia la controffensiva dell’Armata Rossa, che vince la lunga e difficile battaglia di Stalingrado cominciata già alla fine del 1942. Nello scacchiere meridionale si ha, nel maggio di quell’anno, la capitolazione definitiva delle truppe italo-tedesche in Africa. Immediatamente dopo, gli Alleati sbarcano in Sicilia, iniziando così lo sfondamento della “fortezza Europa”.

In Italia, gli scioperi del marzo 1943, il bombardamento di Roma del luglio e la caduta, nello stesso mese (25.7.1943), del fascismo, fanno precipitare la situazione. Il paese è al tracollo, la guerra è persa su ogni fronte e l’Italia si arrende: il 3 settembre viene stipulato l’armistizio con gli Alleati. Verrà divulgato il successivo 8 settembre.

Venticinque luglio e otto settembre 1943 sono due date cruciali nella storia d’Italia. Nella notte tra il 24 e il 25 luglio il Gran Consiglio del Fascismo approva con 19 voti favorevoli, 7 contrari e 1 astenuto, l’ordine del giorno presentato da Dino Grandi che esautora Mussolini dalle funzioni di capo del governo. Poche ore dopo l’ormai ex duce è fatto arrestare e imprigionare dal re Vittorio Emanuele III.

Il 25 luglio segna dunque la data della fine del fascismo come forma istituzionale e regime legittimo. Non è, tuttavia, la fine del fascismo tout court, che di lì a pochi giorni si riproporrà in una nuova veste alla guida della Repubblica Sociale Italiana, al cui vertice sarà lo stesso Benito Mussolini.

Il maresciallo Pietro Badoglio, nominato dal re capo del governo lo stesso 25 luglio, si affretta a reprimere gli entusiasmi popolari e annuncia alla nazione che “la guerra continua”:

Il 3 settembre, a Cassibile, in Sicilia, Italia e Alleati anglo-americani firmano un armistizio, noto come “armistizio breve”. Le clausole dell’armistizio breve – che sarà seguito, il 29 settembre 1943, dall’“armistizio lungo” – prevedono in realtà la resa incondizionata dell’Italia.

La sera dell’8 settembre 1943, tocca nuovamente al maresciallo Badoglio, leggere alla radio un proclama che annuncia al paese l’armistizio tra Italia e Alleati. L’accordo viene reso noto solo dopo pesanti pressioni da parte anglo-americana: gli Alleati, infatti, pretendono che il governo italiano smetta di tergiversare e annunci la resa dell’Italia, e di conseguenza circa un’ora prima del proclama badogliano la notizia dell’armistizio è diffusa dalla radio alleata di Algeri.

Il proclama di Badoglio, volutamente ambiguo sull’atteggiamento da tenere nei confronti degli ex alleati tedeschi, è probabilmente uno dei testi più noti ed emblematici della storia nazionale.

“Il governo italiano, riconosciuta la impossibilità di continuare la impari lotta contro la soverchiante potenza avversaria, nell’intento di risparmiare ulteriori e più gravi sciagure alla Nazione, ha chiesto un armistizio al generale Eisenhower, comandante in capo delle forze alleate anglo-americane.

La richiesta è stata accolta.

Conseguentemente, ogni atto di ostilità contro le forze anglo-americane deve cessare da parte delle forze italiane in ogni luogo.

Esse però reagiranno ad eventuali attacchi da qualsiasi altra provenienza.”

Nel tempo che intercorre, simbolicamente e materialmente, tra i due proclami di Badoglio, i tedeschi hanno modo di occupare quasi tutta l’Italia e di preparare i piani che permetteranno loro, dopo l’annuncio dell’armistizio – interpretato dal Reich, come “tradimento dell’alleanza” – di disarmare, deportare e uccidere, in alcuni casi, centinaia di migliaia di soldati italiani, colti completamente di sorpresa e abbandonati dalle istituzioni che avrebbero dovuto prepararli alla svolta. Le forze armate italiane terminano la guerra – o almeno questa prima fase di guerra – come l’hanno iniziata, nel segno dell’impreparazione e dell’inadeguatezza.

Comincia, tuttavia, una nuova guerra, che per una parte sarà quella tesa alla liberazione del paese, per un’altra quella della fedeltà alla barbarie del nazifascismo.

Nella memoria collettiva l’8 settembre è divenuto uno dei momenti più tragici della storia nazionale ma anche un momento fondamentale per una presa di coscienza democratica. Gli italiani, senza più ordini dall’alto, devono scegliere da che parte stare. Come ha scritto Claudio Pavone, quello è il momento della scelta e non come sostiene Galli Della Loggia, il momento della “morte della Patria”.

Fu la classe dirigente italiana, ad esclusione di alcune eccezioni, a mostrare la propria inettitudine e codardia. All’annuncio infatti seguì la precipitosa fuga notturna da Roma di re, governo e comando supremo. L’unica direttiva alle forze armate furono le oscure parole lette da Badoglio alla radio, con l’unica preoccupazione di non cadere in mani tedesche. Soltanto alle 0:50, in seguito a valanghe di richieste di istruzioni, il Capo di Stato Maggiore dell’esercito Roatta fece trasmettere il fonogramma: “Ad atti di forza reagire con atti di forza”.

Ricordiamoci che Roatta come lo stesso Badoglio e Graziani dovevano essere giudicati per crimini contro l’umanità. Accusa poi lasciata decadere nell’immediato secondo dopoguerra.

Scatta su tutto il territorio italiano, in Francia, in Croazia, in Grecia e Jugoslavia il piano tedesco per il disarmo delle truppe italiane. Un esercito numericamente notevole ma male equipaggiato e con armamento inadeguato alle esigenze del momento e soprattutto senza indicazione di sorta sul “da farsi”.

La notizia dell’armistizio è pubblicata dai giornali italiani il 9 settembre 1943.

La famiglia reale e i generali, in fuga, raggiungono Pescara e si imbarcano per Brindisi; Roma è abbandonata, e nessuno ne ha organizzato la difesa. L’unico che si impegna in tal senso, è il generale Caviglia, storico rivale di Badoglio.

Nasce il Comitato di Liberazione Nazionale (CLN): gli antifascisti cercano di coprire il vuoto di potere. Iniziano ad organizzarsi le prime formazioni partigiane che daranno vita a forme di Resistenza armata e civile per i restanti venti mesi di guerra.

Nel nord Italia, a Salò sul Garda, si forma la Repubblica Sociale Italiana fortemente voluta dai nazisti per meglio operare sul territorio italiano.

Ha inizio la drammatica vicenda dei militari italiani, che non aderiscono alla Repubblica di Salo’, fatti prigionieri e trasferiti, ad esclusione delle migliaia periti durante i trasferimenti a causa delle condizioni disumane con le quali furono tradotti nei campi di concentramento in Germania. Per loro verrà coniata la categoria di Imi i nostri soldati perdono il loro status di prigionieri di guerra e diventano “Internati Militari Italiani”, privi di ogni diritto e tutela, in balia dei nazisti che li considerano traditori.

In pochi giorni i tedeschi disarmano e catturano circa un milione di militari italiani su un totale dell’esercito di circa due milioni.

Ricordiamoci che prima dell’armistizio del 1943 altre centinaia di migliaia di soldati erano stati catturati dalle truppe americane, inglesi e francesi e trasportati in campi di prigionia sparsi in tutto il mondo: dall’Europa agli Stati Uniti, dall’India all’Australia.

Dunque ne deriva che nell’autunno del 1943 quasi l’intero esercito italiano è stato sgominato e fatto prigioniero. Del totale dei deportati, 650 mila finiscono nei lager tedeschi Il loro calvario si concluderà solo nel maggio 1945, con la caduta del Terzo Reich, 200 mila riescono a fuggire, andando a formare il grosso delle file partigiane.

Nel 1943 i lager venivano attivati dai nazisti, oggi invece in forme indubbiamente diverse l’occidente costruisce dispositivi simili per contrastare l’immigrazione di moltitudini di uomini e donne che fuggono da guerre e da crisi climatiche.

L’occidente, dove e’ nata la democrazia, dimostra di essere impreparato a gestire un processo irreversibile, succube dei nazionalismi e delle lobby delle armi.

L’Europa, che potrebbe diventare un terzo polo tra Stati Uniti, Cina e paesi emergenti, purtroppo sta dimostrando tutta la sua inconsistenza.

Per contrastare il “rischio” Putin, su pressioni di Trump, aumenteranno al 5% del PIL le spese militari, un riarmo nazionale assurdo che non renderà l’Europa più sicura, ma taglierà risorse fondamentali alla sanità, all’ istruzione e allo stato sociale.

Nella guerra a Gaza ed in Cisgiordania dove, a seguito della rabbiosa reazione israeliana all’attacco terroristico di Hamas, il governo che si può definire fascista di Netanyahu, sta sterminando la popolazione palestinese con bombardamenti indiscriminati, privandola degli aiuti umanitari, causando morti per denutrizione sopratutto tra i bambini, proponendo e provocando deportazioni di massa; l’Europa, per le sue divisioni, non riesce a farsi sentire e parlare con una sola voce. Dovrebbe, come primo atto, chiedere con forza il cessate il fuoco immediato ed il rilascio di tutto gli ostaggi, interrompere la fornitura di armi ad Israele, far riconoscere a tutti i paesi membri dell’Unione lo Stato Palestinese, far riaprire la striscia di Gaza agli aiuti ed alle organizzazioni umanitarie, purtroppo non si va mai oltre generiche e inconcludenti dichiarazioni.

Ancora una volta la storia non ha insegnato nulla, solo la pace e la coesistenza possono portare un futuro positivo per tutti.

Livorno 8 settembre 2025