Vista elenco

- Apple Creator Studio contro Adobe: l’analisi dell’esperto sulla nuova suite in abbonamento per creativi

The Kimwolf Botnet is Stalking Your Local Network

The story you are reading is a series of scoops nestled inside a far more urgent Internet-wide security advisory. The vulnerability at issue has been exploited for months already, and it’s time for a broader awareness of the threat. The short version is that everything you thought you knew about the security of the internal network behind your Internet router probably is now dangerously out of date.

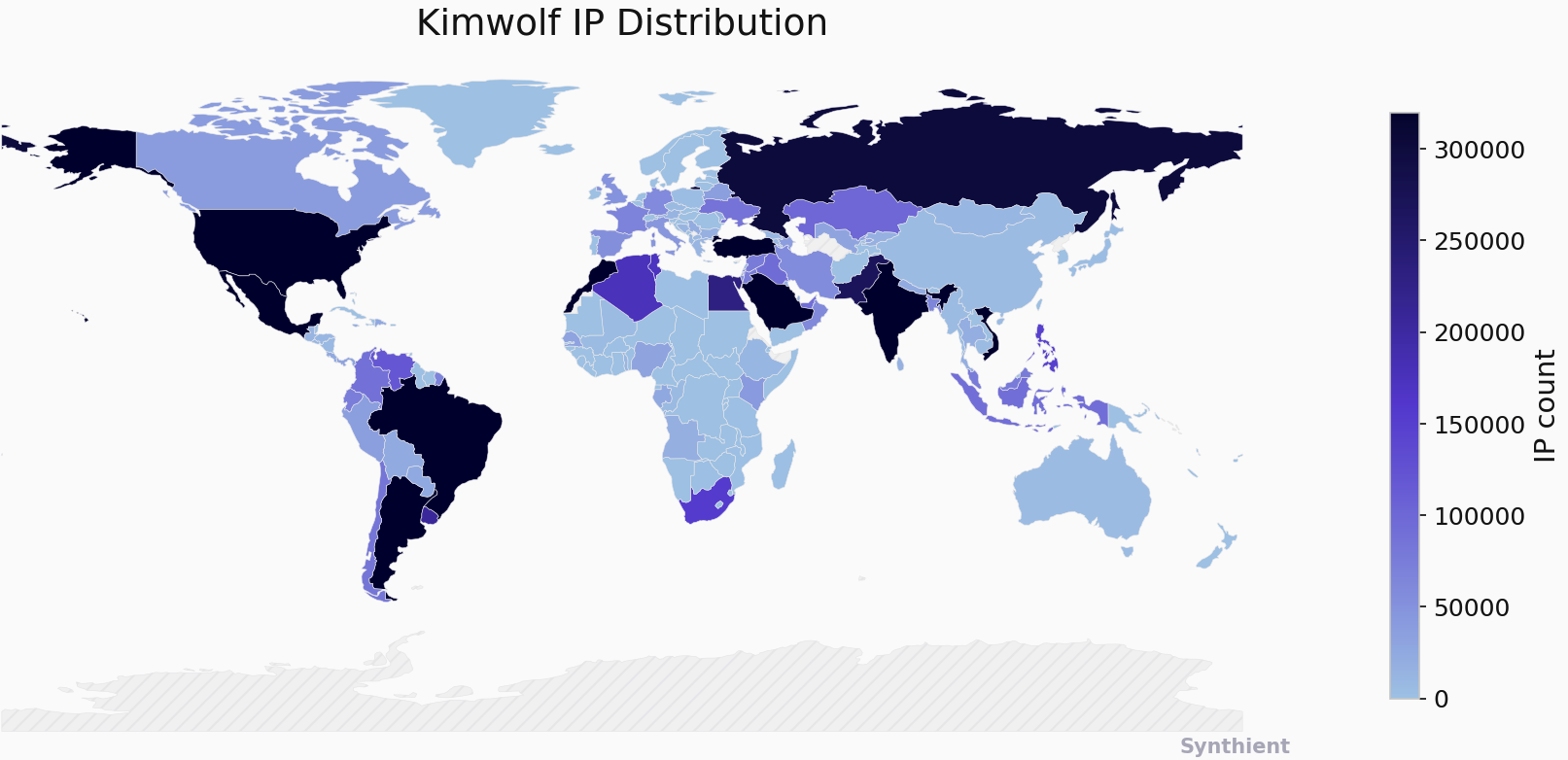

The security company Synthient currently sees more than 2 million infected Kimwolf devices distributed globally but with concentrations in Vietnam, Brazil, India, Saudi Arabia, Russia and the United States. Synthient found that two-thirds of the Kimwolf infections are Android TV boxes with no security or authentication built in.

The past few months have witnessed the explosive growth of a new botnet dubbed Kimwolf, which experts say has infected more than 2 million devices globally. The Kimwolf malware forces compromised systems to relay malicious and abusive Internet traffic — such as ad fraud, account takeover attempts and mass content scraping — and participate in crippling distributed denial-of-service (DDoS) attacks capable of knocking nearly any website offline for days at a time.

More important than Kimwolf’s staggering size, however, is the diabolical method it uses to spread so quickly: By effectively tunneling back through various “residential proxy” networks and into the local networks of the proxy endpoints, and by further infecting devices that are hidden behind the assumed protection of the user’s firewall and Internet router.

Residential proxy networks are sold as a way for customers to anonymize and localize their Web traffic to a specific region, and the biggest of these services allow customers to route their traffic through devices in virtually any country or city around the globe.

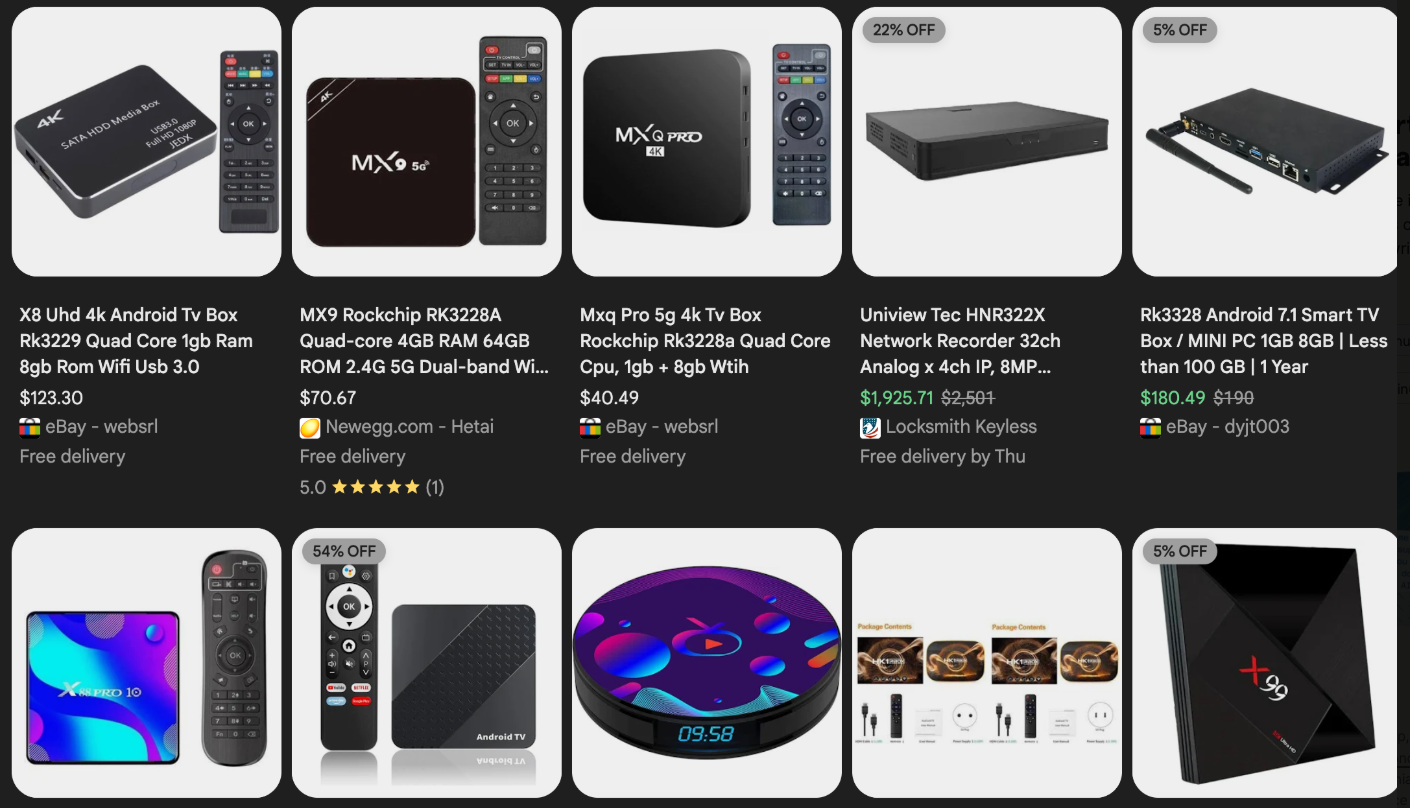

The malware that turns an end-user’s Internet connection into a proxy node is often bundled with dodgy mobile apps and games. These residential proxy programs also are commonly installed via unofficial Android TV boxes sold by third-party merchants on popular e-commerce sites like Amazon, BestBuy, Newegg, and Walmart.

These TV boxes range in price from $40 to $400, are marketed under a dizzying range of no-name brands and model numbers, and frequently are advertised as a way to stream certain types of subscription video content for free. But there’s a hidden cost to this transaction: As we’ll explore in a moment, these TV boxes make up a considerable chunk of the estimated two million systems currently infected with Kimwolf.

Some of the unsanctioned Android TV boxes that come with residential proxy malware pre-installed. Image: Synthient.

Kimwolf also is quite good at infecting a range of Internet-connected digital photo frames that likewise are abundant at major e-commerce websites. In November 2025, researchers from Quokka published a report (PDF) detailing serious security issues in Android-based digital picture frames running the Uhale app — including Amazon’s bestselling digital frame as of March 2025.

There are two major security problems with these photo frames and unofficial Android TV boxes. The first is that a considerable percentage of them come with malware pre-installed, or else require the user to download an unofficial Android App Store and malware in order to use the device for its stated purpose (video content piracy). The most typical of these uninvited guests are small programs that turn the device into a residential proxy node that is resold to others.

The second big security nightmare with these photo frames and unsanctioned Android TV boxes is that they rely on a handful of Internet-connected microcomputer boards that have no discernible security or authentication requirements built-in. In other words, if you are on the same network as one or more of these devices, you can likely compromise them simultaneously by issuing a single command across the network.

THERE’S NO PLACE LIKE 127.0.0.1

The combination of these two security realities came to the fore in October 2025, when an undergraduate computer science student at the Rochester Institute of Technology began closely tracking Kimwolf’s growth, and interacting directly with its apparent creators on a daily basis.

Benjamin Brundage is the 22-year-old founder of the security firm Synthient, a startup that helps companies detect proxy networks and learn how those networks are being abused. Conducting much of his research into Kimwolf while studying for final exams, Brundage told KrebsOnSecurity in late October 2025 he suspected Kimwolf was a new Android-based variant of Aisuru, a botnet that was incorrectly blamed for a number of record-smashing DDoS attacks last fall.

Brundage says Kimwolf grew rapidly by abusing a glaring vulnerability in many of the world’s largest residential proxy services. The crux of the weakness, he explained, was that these proxy services weren’t doing enough to prevent their customers from forwarding requests to internal servers of the individual proxy endpoints.

Most proxy services take basic steps to prevent their paying customers from “going upstream” into the local network of proxy endpoints, by explicitly denying requests for local addresses specified in RFC-1918, including the well-known Network Address Translation (NAT) ranges 10.0.0.0/8, 192.168.0.0/16, and 172.16.0.0/12. These ranges allow multiple devices in a private network to access the Internet using a single public IP address, and if you run any kind of home or office network, your internal address space operates within one or more of these NAT ranges.

However, Brundage discovered that the people operating Kimwolf had figured out how to talk directly to devices on the internal networks of millions of residential proxy endpoints, simply by changing their Domain Name System (DNS) settings to match those in the RFC-1918 address ranges.

“It is possible to circumvent existing domain restrictions by using DNS records that point to 192.168.0.1 or 0.0.0.0,” Brundage wrote in a first-of-its-kind security advisory sent to nearly a dozen residential proxy providers in mid-December 2025. “This grants an attacker the ability to send carefully crafted requests to the current device or a device on the local network. This is actively being exploited, with attackers leveraging this functionality to drop malware.”

As with the digital photo frames mentioned above, many of these residential proxy services run solely on mobile devices that are running some game, VPN or other app with a hidden component that turns the user’s mobile phone into a residential proxy — often without any meaningful consent.

In a report published today, Synthient said key actors involved in Kimwolf were observed monetizing the botnet through app installs, selling residential proxy bandwidth, and selling its DDoS functionality.

“Synthient expects to observe a growing interest among threat actors in gaining unrestricted access to proxy networks to infect devices, obtain network access, or access sensitive information,” the report observed. “Kimwolf highlights the risks posed by unsecured proxy networks and their viability as an attack vector.”

ANDROID DEBUG BRIDGE

After purchasing a number of unofficial Android TV box models that were most heavily represented in the Kimwolf botnet, Brundage further discovered the proxy service vulnerability was only part of the reason for Kimwolf’s rapid rise: He also found virtually all of the devices he tested were shipped from the factory with a powerful feature called Android Debug Bridge (ADB) mode enabled by default.

Many of the unofficial Android TV boxes infected by Kimwolf include the ominous disclaimer: “Made in China. Overseas use only.” Image: Synthient.

ADB is a diagnostic tool intended for use solely during the manufacturing and testing processes, because it allows the devices to be remotely configured and even updated with new (and potentially malicious) firmware. However, shipping these devices with ADB turned on creates a security nightmare because in this state they constantly listen for and accept unauthenticated connection requests.

For example, opening a command prompt and typing “adb connect” along with a vulnerable device’s (local) IP address followed immediately by “:5555” will very quickly offer unrestricted “super user” administrative access.

Brundage said by early December, he’d identified a one-to-one overlap between new Kimwolf infections and proxy IP addresses offered for rent by China-based IPIDEA, currently the world’s largest residential proxy network by all accounts.

“Kimwolf has almost doubled in size this past week, just by exploiting IPIDEA’s proxy pool,” Brundage told KrebsOnSecurity in early December as he was preparing to notify IPIDEA and 10 other proxy providers about his research.

Brundage said Synthient first confirmed on December 1, 2025 that the Kimwolf botnet operators were tunneling back through IPIDEA’s proxy network and into the local networks of systems running IPIDEA’s proxy software. The attackers dropped the malware payload by directing infected systems to visit a specific Internet address and to call out the pass phrase “krebsfiveheadindustries” in order to unlock the malicious download.

On December 30, Synthient said it was tracking roughly 2 million IPIDEA addresses exploited by Kimwolf in the previous week. Brundage said he has witnessed Kimwolf rebuilding itself after one recent takedown effort targeting its control servers — from almost nothing to two million infected systems just by tunneling through proxy endpoints on IPIDEA for a couple of days.

Brundage said IPIDEA has a seemingly inexhaustible supply of new proxies, advertising access to more than 100 million residential proxy endpoints around the globe in the past week alone. Analyzing the exposed devices that were part of IPIDEA’s proxy pool, Synthient said it found more than two-thirds were Android devices that could be compromised with no authentication needed.

SECURITY NOTIFICATION AND RESPONSE

After charting a tight overlap in Kimwolf-infected IP addresses and those sold by IPIDEA, Brundage was eager to make his findings public: The vulnerability had clearly been exploited for several months, although it appeared that only a handful of cybercrime actors were aware of the capability. But he also knew that going public without giving vulnerable proxy providers an opportunity to understand and patch it would only lead to more mass abuse of these services by additional cybercriminal groups.

On December 17, Brundage sent a security notification to all 11 of the apparently affected proxy providers, hoping to give each at least a few weeks to acknowledge and address the core problems identified in his report before he went public. Many proxy providers who received the notification were resellers of IPIDEA that white-labeled the company’s service.

KrebsOnSecurity first sought comment from IPIDEA in October 2025, in reporting on a story about how the proxy network appeared to have benefitted from the rise of the Aisuru botnet, whose administrators appeared to shift from using the botnet primarily for DDoS attacks to simply installing IPIDEA’s proxy program, among others.

On December 25, KrebsOnSecurity received an email from an IPIDEA employee identified only as “Oliver,” who said allegations that IPIDEA had benefitted from Aisuru’s rise were baseless.

“After comprehensively verifying IP traceability records and supplier cooperation agreements, we found no association between any of our IP resources and the Aisuru botnet, nor have we received any notifications from authoritative institutions regarding our IPs being involved in malicious activities,” Oliver wrote. “In addition, for external cooperation, we implement a three-level review mechanism for suppliers, covering qualification verification, resource legality authentication and continuous dynamic monitoring, to ensure no compliance risks throughout the entire cooperation process.”

“IPIDEA firmly opposes all forms of unfair competition and malicious smearing in the industry, always participates in market competition with compliant operation and honest cooperation, and also calls on the entire industry to jointly abandon irregular and unethical behaviors and build a clean and fair market ecosystem,” Oliver continued.

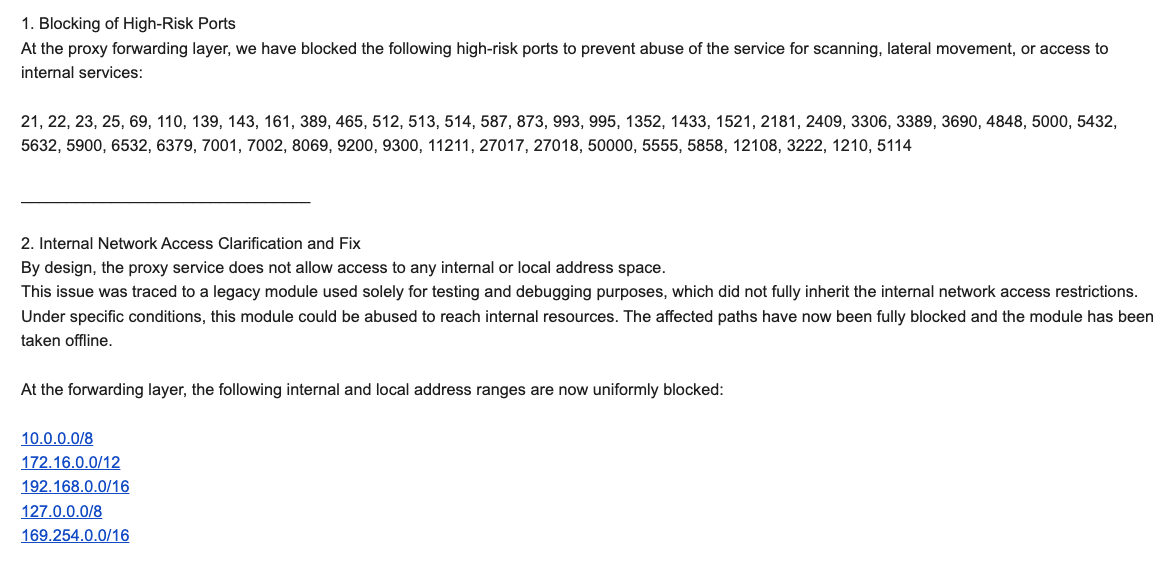

Meanwhile, the same day that Oliver’s email arrived, Brundage shared a response he’d just received from IPIDEA’s security officer, who identified himself only by the first name Byron. The security officer said IPIDEA had made a number of important security changes to its residential proxy service to address the vulnerability identified in Brundage’s report.

“By design, the proxy service does not allow access to any internal or local address space,” Byron explained. “This issue was traced to a legacy module used solely for testing and debugging purposes, which did not fully inherit the internal network access restrictions. Under specific conditions, this module could be abused to reach internal resources. The affected paths have now been fully blocked and the module has been taken offline.”

Byron told Brundage IPIDEA also instituted multiple mitigations for blocking DNS resolution to internal (NAT) IP ranges, and that it was now blocking proxy endpoints from forwarding traffic on “high-risk” ports “to prevent abuse of the service for scanning, lateral movement, or access to internal services.”

An excerpt from an email sent by IPIDEA’s security officer in response to Brundage’s vulnerability notification. Click to enlarge.

Brundage said IPIDEA appears to have successfully patched the vulnerabilities he identified. He also noted he never observed the Kimwolf actors targeting proxy services other than IPIDEA, which has not responded to requests for comment.

Riley Kilmer is founder of Spur.us, a technology firm that helps companies identify and filter out proxy traffic. Kilmer said Spur has tested Brundage’s findings and confirmed that IPIDEA and all of its affiliate resellers indeed allowed full and unfiltered access to the local LAN.

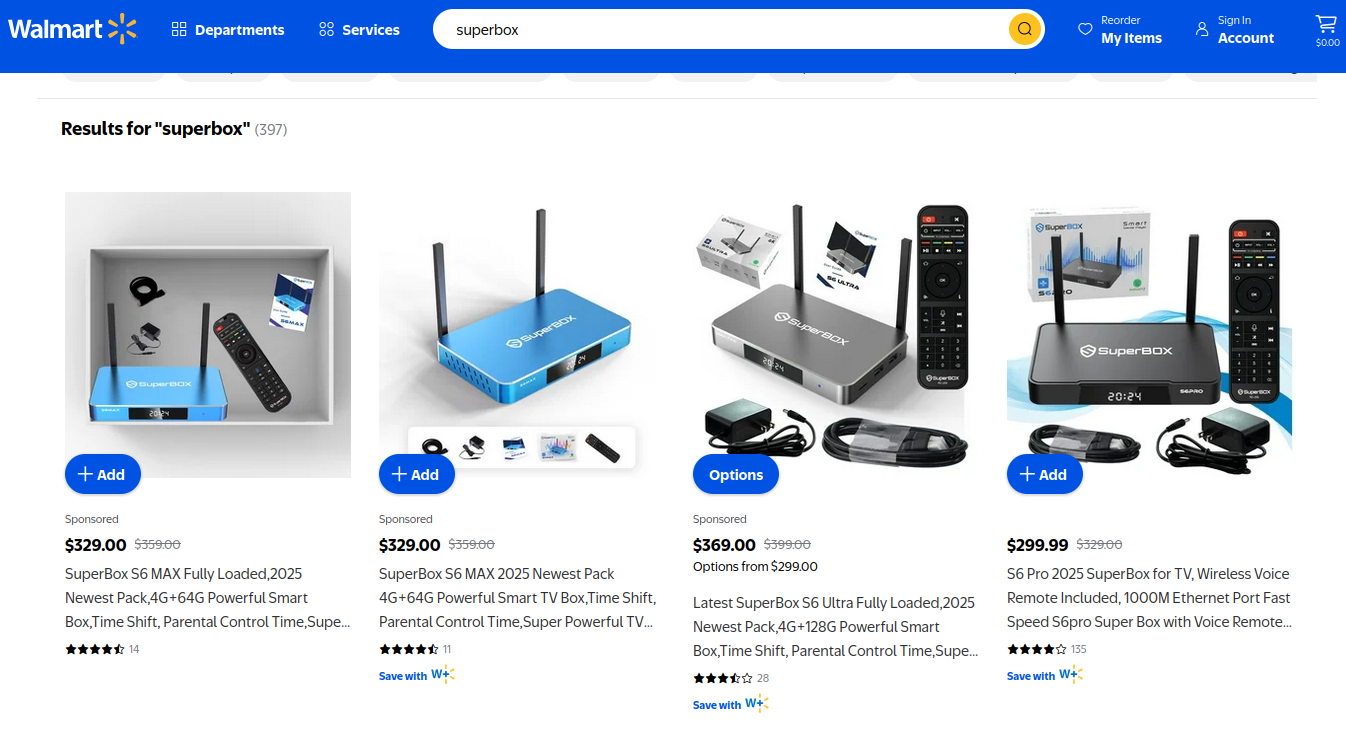

Kilmer said one model of unsanctioned Android TV boxes that is especially popular — the Superbox, which we profiled in November’s Is Your Android TV Streaming Box Part of a Botnet? — leaves Android Debug Mode running on localhost:5555.

“And since Superbox turns the IP into an IPIDEA proxy, a bad actor just has to use the proxy to localhost on that port and install whatever bad SDKs [software development kits] they want,” Kilmer told KrebsOnSecurity.

Superbox media streaming boxes for sale on Walmart.com.

ECHOES FROM THE PAST

Both Brundage and Kilmer say IPIDEA appears to be the second or third reincarnation of a residential proxy network formerly known as 911S5 Proxy, a service that operated between 2014 and 2022 and was wildly popular on cybercrime forums. 911S5 Proxy imploded a week after KrebsOnSecurity published a deep dive on the service’s sketchy origins and leadership in China.

In that 2022 profile, we cited work by researchers at the University of Sherbrooke in Canada who were studying the threat 911S5 could pose to internal corporate networks. The researchers noted that “the infection of a node enables the 911S5 user to access shared resources on the network such as local intranet portals or other services.”

“It also enables the end user to probe the LAN network of the infected node,” the researchers explained. “Using the internal router, it would be possible to poison the DNS cache of the LAN router of the infected node, enabling further attacks.”

911S5 initially responded to our reporting in 2022 by claiming it was conducting a top-down security review of the service. But the proxy service abruptly closed up shop just one week later, saying a malicious hacker had destroyed all of the company’s customer and payment records. In July 2024, The U.S. Department of the Treasury sanctioned the alleged creators of 911S5, and the U.S. Department of Justice arrested the Chinese national named in my 2022 profile of the proxy service.

Kilmer said IPIDEA also operates a sister service called 922 Proxy, which the company has pitched from Day One as a seamless alternative to 911S5 Proxy.

“You cannot tell me they don’t want the 911 customers by calling it that,” Kilmer said.

Among the recipients of Synthient’s notification was the proxy giant Oxylabs. Brundage shared an email he received from Oxylabs’ security team on December 31, which acknowledged Oxylabs had started rolling out security modifications to address the vulnerabilities described in Synthient’s report.

Reached for comment, Oxylabs confirmed they “have implemented changes that now eliminate the ability to bypass the blocklist and forward requests to private network addresses using a controlled domain.” But it said there is no evidence that Kimwolf or other other attackers exploited its network.

“In parallel, we reviewed the domains identified in the reported exploitation activity and did not observe traffic associated with them,” the Oxylabs statement continued. “Based on this review, there is no indication that our residential network was impacted by these activities.”

PRACTICAL IMPLICATIONS

Consider the following scenario, in which the mere act of allowing someone to use your Wi-Fi network could lead to a Kimwolf botnet infection. In this example, a friend or family member comes to stay with you for a few days, and you grant them access to your Wi-Fi without knowing that their mobile phone is infected with an app that turns the device into a residential proxy node. At that point, your home’s public IP address will show up for rent at the website of some residential proxy provider.

Miscreants like those behind Kimwolf then use residential proxy services online to access that proxy node on your IP, tunnel back through it and into your local area network (LAN), and automatically scan the internal network for devices with Android Debug Bridge mode turned on.

By the time your guest has packed up their things, said their goodbyes and disconnected from your Wi-Fi, you now have two devices on your local network — a digital photo frame and an unsanctioned Android TV box — that are infected with Kimwolf. You may have never intended for these devices to be exposed to the larger Internet, and yet there you are.

Here’s another possible nightmare scenario: Attackers use their access to proxy networks to modify your Internet router’s settings so that it relies on malicious DNS servers controlled by the attackers — allowing them to control where your Web browser goes when it requests a website. Think that’s far-fetched? Recall the DNSChanger malware from 2012 that infected more than a half-million routers with search-hijacking malware, and ultimately spawned an entire security industry working group focused on containing and eradicating it.

XLAB

Much of what is published so far on Kimwolf has come from the Chinese security firm XLab, which was the first to chronicle the rise of the Aisuru botnet in late 2024. In its latest blog post, XLab said it began tracking Kimwolf on October 24, when the botnet’s control servers were swamping Cloudflare’s DNS servers with lookups for the distinctive domain 14emeliaterracewestroxburyma02132[.]su.

This domain and others connected to early Kimwolf variants spent several weeks topping Cloudflare’s chart of the Internet’s most sought-after domains, edging out Google.com and Apple.com of their rightful spots in the top 5 most-requested domains. That’s because during that time Kimwolf was asking its millions of bots to check in frequently using Cloudflare’s DNS servers.

The Chinese security firm XLab found the Kimwolf botnet had enslaved between 1.8 and 2 million devices, with heavy concentrations in Brazil, India, The United States of America and Argentina. Image: blog.xLab.qianxin.com

It is clear from reading the XLab report that KrebsOnSecurity (and security experts) probably erred in misattributing some of Kimwolf’s early activities to the Aisuru botnet, which appears to be operated by a different group entirely. IPDEA may have been truthful when it said it had no affiliation with the Aisuru botnet, but Brundage’s data left no doubt that its proxy service clearly was being massively abused by Aisuru’s Android variant, Kimwolf.

XLab said Kimwolf has infected at least 1.8 million devices, and has shown it is able to rebuild itself quickly from scratch.

“Analysis indicates that Kimwolf’s primary infection targets are TV boxes deployed in residential network environments,” XLab researchers wrote. “Since residential networks usually adopt dynamic IP allocation mechanisms, the public IPs of devices change over time, so the true scale of infected devices cannot be accurately measured solely by the quantity of IPs. In other words, the cumulative observation of 2.7 million IP addresses does not equate to 2.7 million infected devices.”

XLab said measuring Kimwolf’s size also is difficult because infected devices are distributed across multiple global time zones. “Affected by time zone differences and usage habits (e.g., turning off devices at night, not using TV boxes during holidays, etc.), these devices are not online simultaneously, further increasing the difficulty of comprehensive observation through a single time window,” the blog post observed.

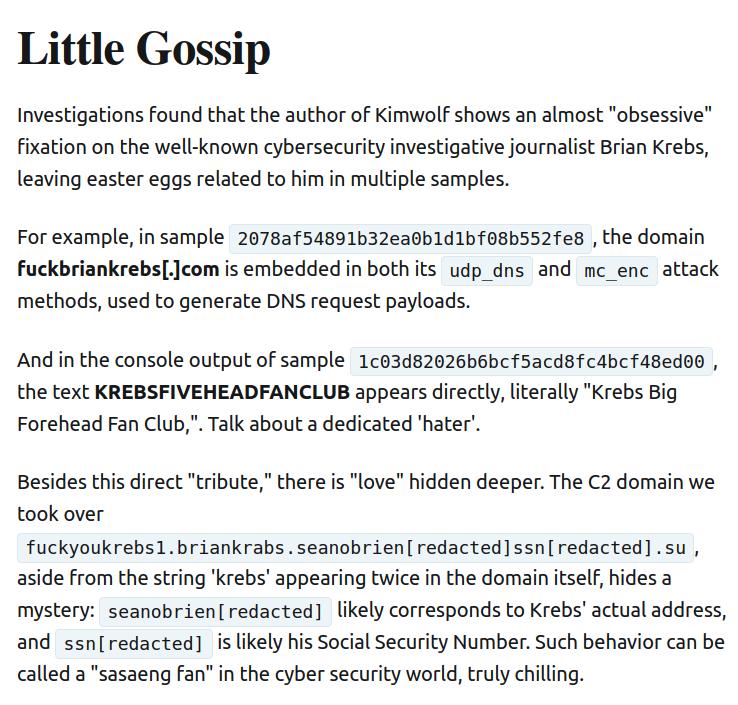

XLab noted that the Kimwolf author shows an almost ‘obsessive’ fixation” on Yours Truly, apparently leaving “easter eggs” related to my name in multiple places through the botnet’s code and communications:

Image: XLAB.

ANALYSIS AND ADVICE

One frustrating aspect of threats like Kimwolf is that in most cases it is not easy for the average user to determine if there are any devices on their internal network which may be vulnerable to threats like Kimwolf and/or already infected with residential proxy malware.

Let’s assume that through years of security training or some dark magic you can successfully identify that residential proxy activity on your internal network was linked to a specific mobile device inside your house: From there, you’d still need to isolate and remove the app or unwanted component that is turning the device into a residential proxy.

Also, the tooling and knowledge needed to achieve this kind of visibility just isn’t there from an average consumer standpoint. The work that it takes to configure your network so you can see and interpret logs of all traffic coming in and out is largely beyond the skillset of most Internet users (and, I’d wager, many security experts). But it’s a topic worth exploring in an upcoming story.

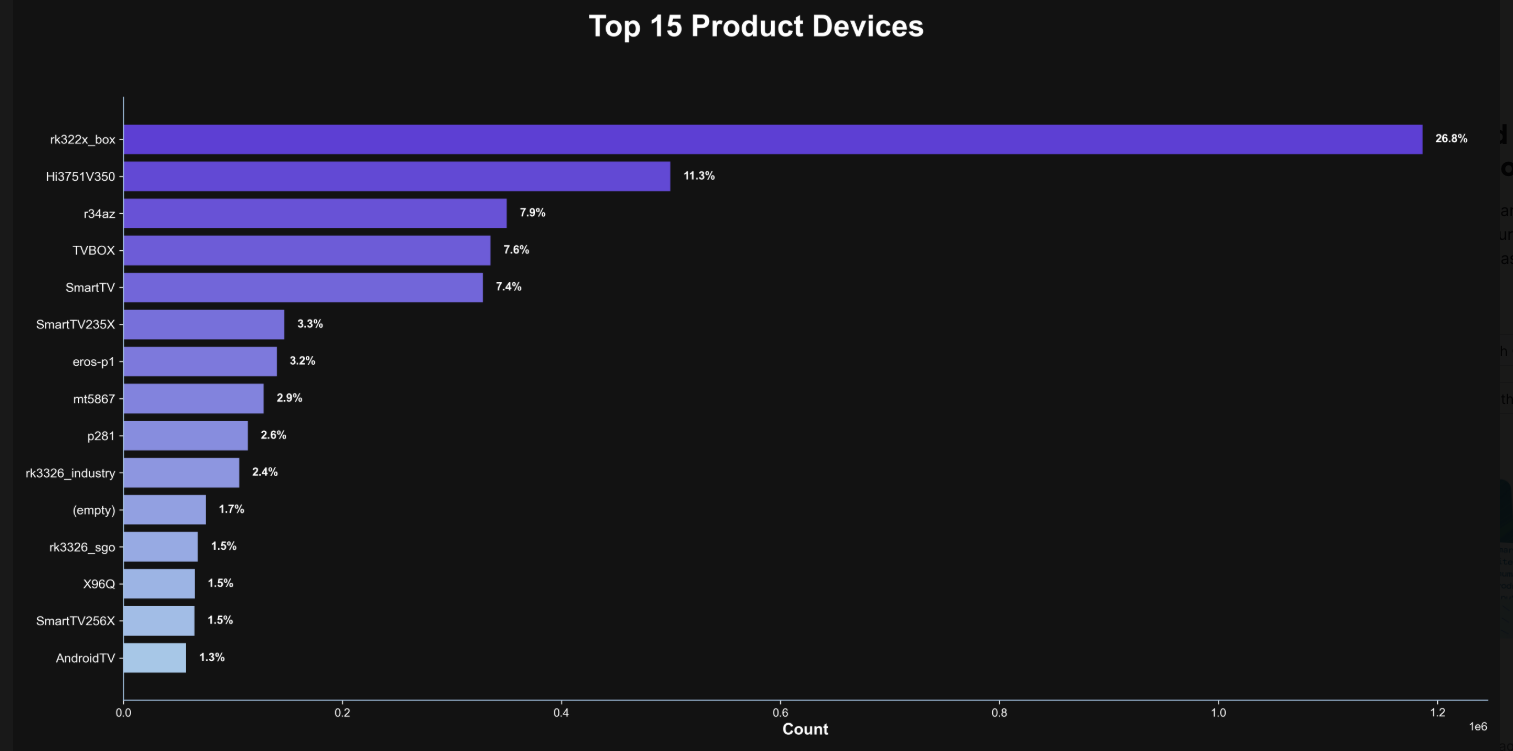

Happily, Synthient has erected a page on its website that will state whether a visitor’s public Internet address was seen among those of Kimwolf-infected systems. Brundage also has compiled a list of the unofficial Android TV boxes that are most highly represented in the Kimwolf botnet.

If you own a TV box that matches one of these model names and/or numbers, please just rip it out of your network. If you encounter one of these devices on the network of a family member or friend, send them a link to this story and explain that it’s not worth the potential hassle and harm created by keeping them plugged in.

The top 15 product devices represented in the Kimwolf botnet, according to Synthient.

Chad Seaman is a principal security researcher with Akamai Technologies. Seaman said he wants more consumers to be wary of these pseudo Android TV boxes to the point where they avoid them altogether.

“I want the consumer to be paranoid of these crappy devices and of these residential proxy schemes,” he said. “We need to highlight why they’re dangerous to everyone and to the individual. The whole security model where people think their LAN (Local Internal Network) is safe, that there aren’t any bad guys on the LAN so it can’t be that dangerous is just really outdated now.”

“The idea that an app can enable this type of abuse on my network and other networks, that should really give you pause,” about which devices to allow onto your local network, Seaman said. “And it’s not just Android devices here. Some of these proxy services have SDKs for Mac and Windows, and the iPhone. It could be running something that inadvertently cracks open your network and lets countless random people inside.”

In July 2025, Google filed a “John Doe” lawsuit (PDF) against 25 unidentified defendants collectively dubbed the “BadBox 2.0 Enterprise,” which Google described as a botnet of over ten million unsanctioned Android streaming devices engaged in advertising fraud. Google said the BADBOX 2.0 botnet, in addition to compromising multiple types of devices prior to purchase, also can infect devices by requiring the download of malicious apps from unofficial marketplaces.

Google’s lawsuit came on the heels of a June 2025 advisory from the Federal Bureau of Investigation (FBI), which warned that cyber criminals were gaining unauthorized access to home networks by either configuring the products with malware prior to the user’s purchase, or infecting the device as it downloads required applications that contain backdoors — usually during the set-up process.

The FBI said BADBOX 2.0 was discovered after the original BADBOX campaign was disrupted in 2024. The original BADBOX was identified in 2023, and primarily consisted of Android operating system devices that were compromised with backdoor malware prior to purchase.

Lindsay Kaye is vice president of threat intelligence at HUMAN Security, a company that worked closely on the BADBOX investigations. Kaye said the BADBOX botnets and the residential proxy networks that rode on top of compromised devices were detected because they enabled a ridiculous amount of advertising fraud, as well as ticket scalping, retail fraud, account takeovers and content scraping.

Kaye said consumers should stick to known brands when it comes to purchasing things that require a wired or wireless connection.

“If people are asking what they can do to avoid being victimized by proxies, it’s safest to stick with name brands,” Kaye said. “Anything promising something for free or low-cost, or giving you something for nothing just isn’t worth it. And be careful about what apps you allow on your phone.”

Many wireless routers these days make it relatively easy to deploy a “Guest” wireless network on-the-fly. Doing so allows your guests to browse the Internet just fine but it blocks their device from being able to talk to other devices on the local network — such as shared folders, printers and drives. If someone — a friend, family member, or contractor — requests access to your network, give them the guest Wi-Fi network credentials if you have that option.

There is a small but vocal pro-piracy camp that is almost condescendingly dismissive of the security threats posed by these unsanctioned Android TV boxes. These tech purists positively chafe at the idea of people wholesale discarding one of these TV boxes. A common refrain from this camp is that Internet-connected devices are not inherently bad or good, and that even factory-infected boxes can be flashed with new firmware or custom ROMs that contain no known dodgy software.

However, it’s important to point out that the majority of people buying these devices are not security or hardware experts; the devices are sought out because they dangle something of value for “free.” Most buyers have no idea of the bargain they’re making when plugging one of these dodgy TV boxes into their network.

It is somewhat remarkable that we haven’t yet seen the entertainment industry applying more visible pressure on the major e-commerce vendors to stop peddling this insecure and actively malicious hardware that is largely made and marketed for video piracy. These TV boxes are a public nuisance for bundling malicious software while having no apparent security or authentication built-in, and these two qualities make them an attractive nuisance for cybercriminals.

Stay tuned for Part II in this series, which will poke through clues left behind by the people who appear to have built Kimwolf and benefited from it the most.

L’eterno ritorno di Chat Control

Immagine in evidenza da stopchatcontrol.fr

Si torna a parlare di lotta agli abusi sui minori, privacy e crittografia end-to-end, dopo che, il 26 novembre, il Consiglio UE ha votato a favore dell’approvazione del nuovo testo del Child Sexual Abuse Regulation (CSAR), più comunemente conosciuto come Chat Control. La proposta di legge, di cui si discute ormai da più di tre anni, è volta a limitare la diffusione di materiale pedopornografico online attraverso nuove disposizioni per le piattaforme e i fornitori di servizi digitali, inclusa la possibilità di effettuare una scansione preventiva e costante dei contenuti che gli utenti si scambiano, per esempio, su WhatsApp, Telegram o Gmail, al fine di rilevare attività di adescamento di minori o movimento di materiale pedopornografico.

La proposta, che da tempo cerca un equilibrio tra la necessità di proteggere i minori da abusi sessuali e quella di tutelare i diritti fondamentali dei cittadini europei (a partire dalla privacy), ha sollevato non poche critiche da parte dei funzionari di governo, degli esperti di sicurezza, delle società di servizi coinvolte e, non da ultimi, degli utenti stessi. E ora, dopo il voto favorevole ottenuto dopo numerosi rinvii, il senso di preoccupazione sta rapidamente crescendo. Proprio per questo, è importante fare chiarezza sul cosiddetto Chat Control: cos’è, quali regolamentazioni prevede, quali sono i reali rischi per la privacy, e come potrebbe cambiare la nostra vita.

Chat Control: cos’è e cosa prevede

Era l’11 maggio 2022 quando, per la prima volta, la Commissione Europea presentava una nuova proposta legislativa “per prevenire e combattere gli abusi sessuali sui minori in rete”. Una manovra presentata come necessaria a causa della crescente diffusione di materiale pedopornografico in rete rilevata a partire dal 2021 – anno in cui, stando ai dati riportati dalla Commissione, sono stati segnalati “85 milioni di immagini e video che ritraggono abusi sessuali su minori” – e l’incapacità del sistema attualmente in vigore – il cosiddetto Chat Control 1.0, che prevede la segnalazione di abusi tramite monitoraggio volontario dei fornitori di servizi digitali – di proteggere adeguatamente i minori.

Per contenere quanto più possibile la situazione, in quell’occasione la Commissione ha proposto “una legislazione per affrontare efficacemente l’abuso sessuale su minori online, anche richiedendo ai prestatori di

rilevare materiale pedopornografico noto e […] la creazione di un Centro dell’UE di prevenzione e lotta contro l’abuso sessuale su minori”.

Una serie di norme, in sostanza, che consentirebbero a un’ampia gamma di fornitori di servizi Internet, compresi i servizi di hosting e di messaggistica, di accedere e scansionare le conversazioni private degli utenti al fine di “individuare, segnalare e rimuovere il materiale pedopornografico dai loro servizi”, o rilevare episodi di “adescamento di minori” (grooming). Un’operazione che le compagnie dovrebbero attuare attraverso “tecnologie che siano il meno invasive possibile per la privacy, in linea con lo stato dell’arte del settore, e che limitino il più possibile il tasso di errore dei falsi positivi”.

Allo stato attuale, il cosiddetto Chat Control richiede ai “prestatori di servizi di hosting e prestatori di servizi di comunicazione interpersonale” di individuare, esaminare e valutare “per ciascun servizio che offrono, il rischio di un suo uso a fini di abuso sessuale su minori online”. E poi di prendere “misure di attenuazione ragionevoli e adeguate al rischio individuato […] per ridurlo al minimo”.

Tra queste misure, come anticipato, rientra anche la scansione delle conversazioni private degli utenti: uno strumento che le piattaforme e i fornitori di servizi possono utilizzare ai fini della valutazione del rischio e della sua attenuazione. Tuttavia, la proposta prevede che, se dopo la valutazione e le misure adottate dal fornitore sussiste ancora un rischio significativo che il servizio possa essere utilizzato per abusi sui minori, le autorità nazionali designate possano avvalersi di questo strumento per indagare sulla diffusione di materiale pedopornografico. In questo caso, possono chiedere all’autorità giudiziaria o amministrativa di “emettere un ordine di rilevazione che impone a un prestatore di servizi di hosting o a un prestatore di servizi di comunicazione interpersonale rientrante nella giurisdizione dello Stato membro in questione di prendere le misure […] per rilevare casi di abuso sessuale su minori online in un servizio specifico”.

Anche in questo caso, però, la proposta della Commissione Europea specifica che le autorità devono avvalersi di tecnologie che non siano invasive nei confronti degli utenti coinvolti, ma che siano anzi “efficaci nel rilevare la diffusione di materiale pedopornografico noto o nuovo o l’adescamento di minori, a seconda dei casi” e “non in grado di estrarre dalle comunicazioni in questione informazioni diverse da quelle strettamente necessarie per rilevare […] pattern rivelatori di diffusione di materiale pedopornografico noto o nuovo o di adescamento di minori”.

Data la delicatezza della scansione, soprattutto nelle comunicazioni private e crittografate, il regolamento prevede una serie di garanzie, quali la limitazione della durata degli ordini, il controllo umano delle tecnologie di rilevamento, la riduzione al minimo dei dati trattati e l’accesso a meccanismi di ricorso per gli utenti e i fornitori. Pertanto, per garantire che il regolamento venga rispettato, la proposta introduce anche il Centro dell’UE per la prevenzione e la lotta contro gli abusi sessuali sui minori, che svolgerà un ruolo di supporto alle autorità e alle piattaforme fornendo banche dati di indicatori affidabili e tecnologie di rilevamento adeguate, contribuendo a ridurre i falsi positivi e gli impatti invasivi.

Le origini e le evoluzioni della proposta di legge

La proposta avanzata dalla Commissione Europea nel 2022 non dichiarava apertamente che i telefoni dei cittadini europei sarebbero stati scansionati alla ricerca di materiale pedopornografico, ma introduceva il concetto di “obblighi di rilevamento” che i fornitori di servizi dovevano rispettare, anche nel caso in cui questi proteggessero la privacy degli utenti con la crittografia end-to-end.

Questo significava, quindi, che le autorità coinvolte nella rilevazione potessero ricorrere alla scansione lato client, ossia all’analisi di contenuti digitali presenti sui dispositivi degli utenti prima ancora che venissero crittografati e inviati o ricevuti.

Com’è noto, la proposta ha sin da subito scatenato le critiche di governi ed esperti di sicurezza e privacy, tanto che nel 2023 il Parlamento Europeo ha escluso sia la crittografia end-to-end sia i messaggi di testo dall’ambito di applicazione degli obblighi, limitando questi ultimi ai casi di ragionevole sospetto e impedendo di fatto la scansione indiscriminata. Pertanto, solo se i fornitori non rispettano le norme per la sicurezza dei minori, le autorità competenti possono emettere un ordine di scansione e rilevamento di materiale pedopornografico dai dispositivi degli utenti.

Nel corso degli anni, però, la proposta ha subìto decine di modifiche e aggiornamenti. L’1 luglio 2025, il Consiglio dell’Unione Europea ha presentato una proposta in cui si afferma chiaramente che, per i servizi dotati di crittografia end-to-end (che impedisce a chiunque di leggere i messaggi, esclusi soltanto mittente e destinatario) come WhatsApp, Signal e Telegram, il rilevamento avviene “prima della trasmissione dei contenuti” – ossia prima che questi vengano crittografati – installando un software preposto alla scansione, ma con una clausola di “consenso dell’utente”.

Allo stato attuale, Chat Control rimane soltanto una proposta. Per far sì che diventi una legge a tutti gli effetti è necessario l’avvio di triloghi – “un negoziato interistituzionale informale che riunisce rappresentanti del Parlamento europeo, del Consiglio dell’Unione europea e della Commissione europea” – che mettano d’accordo le parti. Se la linea attuale del Consiglio dovesse essere approvata, questo comporterebbe l’installazione di un software che controlli i contenuti prima della crittografia per i servizi end-to-end; al contrario, se prevalesse la linea del Parlamento, non verrebbe effettuata alcuna scansione preventiva dei contenuti.

Proprio per questo, lo scorso 14 ottobre era stato fissato come data per il voto del Consiglio UE sul Child Sexual Abuse Regulation (Csar): un giorno in cui i ministri dei diversi paesi membri avrebbero espresso il proprio parere sulla proposta. A una settimana dalla data, dopo aver subito forti pressioni da parte dell’opinione pubblica, la Germania si era dichiarata contraria al disegno di legge, costringendo l’intero Consiglio a rimandare il voto finale sull’approvazione.

“Il monitoraggio ingiustificato delle chat deve essere un tabù in uno Stato di diritto. La comunicazione privata non deve mai essere soggetta a sospetti generalizzati. Né lo Stato deve obbligare a scansionare in massa i messaggi alla ricerca di contenuti sospetti prima di inviarli. La Germania non accetterà tali proposte a livello UE (…). Nemmeno i crimini peggiori giustificano la rinuncia ai diritti civili fondamentali”, ha dichiarato Stefanie Hubig, ministra federale della Giustizia e della Tutela dei consumatori, commentando la scelta della Germania, che ha stravolto l’agenda legislativa della Commissione Europea.

La svolta danese

Dopo tante controversie, lo scorso novembre la presidenza danese del Consiglio dell’Unione europea ha introdotto un’importante revisione alla proposta del Child Sexual Abuse Regulation (CSAR), in cui le “disposizioni relative agli obblighi di rilevamento (articoli da 7 a 11) sarebbero eliminate dal testo”.

In questo modo, il regolamento mantiene il monitoraggio delle chat private degli utenti, senza renderlo obbligatorio, ma trasformandolo in uno strumento che le aziende tecnologiche possono utilizzare a propria discrezione. Anche se, come si legge nella proposta della presidenza danese, “i fornitori di servizi ad alto rischio, in cooperazione con il Centro dell’UE, potrebbero comunque essere tenuti ad adottare misure per sfruttare le tecnologie adeguate per mitigare il rischio di abusi sessuali sui minori individuati sui loro servizi”.

La modifica della Danimarca ha segnato un momento importante nell’evoluzione di Chat Control, che lo scorso 26 novembre ha ottenuto l’approvazione dei rappresentanti dei 27 paesi membri dell’Unione Europea, dando così inizio all’ultima fase che precede l’approvazione del regolamento: la discussione tra Parlamento Europeo, Consiglio dell’Unione Europea e Commissione Europea.

“Ogni anno vengono condivisi milioni di file che ritraggono visivamente abusi sessuali su minori. Dietro ogni singolo video e immagine c’è un minore che ha subito gli abusi più orribili e tremendi. Ciò è del tutto inaccettabile”, ha commentato Peter Hummelgaard, ministro danese della Giustizia, dopo la votazione svoltasi a Bruxelles. “Sono pertanto lieto che gli Stati membri abbiano finalmente concordato una via da seguire che prevede una serie di obblighi per i prestatori di servizi di comunicazione al fine di combattere la diffusione di materiale di abuso sessuale su minori”.

Allo stato attuale, secondo quanto approvato dai paesi membri dell’UE, “i fornitori di servizi online saranno tenuti a valutare il rischio che le loro piattaforme possano essere utilizzate impropriamente per diffondere materiale di abuso sessuale su minori o per adescare minori. Sulla base di tale valutazione, dovranno attuare misure di attenuazione per contrastare tale rischio. Tali misure potrebbero includere la messa a disposizione di strumenti che consentano agli utenti di segnalare casi di abuso sessuale su minori online, di controllare quali contenuti che li riguardano sono condivisi con altri e di predisporre impostazioni predefinite a tutela della vita privata dei minori”.

L’interesse del Consiglio è quello di arrivare ai triloghi il prima possibile, considerando che ad aprile 2026 scadrà la legislazione temporanea che consente alle app di eseguire la scansione alla ricerca di materiale pedopornografico. “Il Consiglio ha finalmente adottato la sua posizione sul regolamento CSA”, ha commentato in un post pubblicato su X il deputato spagnolo Javier Zarzalejos, leader delle negoziazioni in Parlamento. “Abbiamo bisogno di un quadro legislativo obbligatorio e a lungo termine con solide garanzie. Il tempo sta per scadere e ogni minuto che perdiamo senza una legislazione efficace significa più bambini danneggiati”.

La nuova proposta non sembra però incontrare né il sostegno delle forze dell’ordine, preoccupate che i contenuti illegali rimarranno nascosti nelle applicazioni con crittografia end-to-end, né gli attivisti a difesa della privacy, preoccupati che il rilevamento – seppur volontario – possa trasformarsi in uno strumento di sorveglianza di massa.

I rischi di Chat Control

E qui arriviamo a un altro dei punti deboli della proposta della Commissione ampiamente criticato dagli attivisti, l’alto tasso di falsi positivi. I sistemi di scansione automatica, infatti, spesso segnalano come illegali contenuti che non lo sono affatto, come le foto di bambini sulla spiaggia scattate durante le vacanze familiari. Secondo la polizia federale della Svizzera, per esempio, l’80% di tutte le segnalazioni elaborate da programmi informatici si rivelano infondate. E stando ai dati raccolti in Irlanda, invece, solo il 20% delle segnalazioni ricevute dal National Center for Missing and Exploited Children (NCMEC) nel 2020 sono state confermate come effettivo “materiale pedopornografico”. Il rischio, quindi, è che i cittadini vengano coinvolti in indagini sull’abuso di minori senza aver mai commesso alcun reato e, per di più, vedendo compromessa la propria privacy.

E non è tutto. Molti critici, infatti, temono anche il cosiddetto “function creep”: una volta che esisterà un sistema per la scansione di tutti i messaggi degli utenti, i futuri governi potrebbero essere tentati di estenderne l’applicazione ad altri settori, come il terrorismo o, nel peggiore dei casi, censurando il dissenso politico. “Una volta che viene implementato una tecnologia di questo genere, significa che avremo un sistema che controlla tutte le nostre comunicazioni e decide se sono legali o no”, ha commentato Udbhav Tiwari, VP strategy and global affairs di Signal, nel corso del webinar Stop Chat Control tenutosi lo scorso 30 settembre. “Il suo funzionamento dipende esclusivamente da come e con quali dati viene addestrato”.

Un’opinione condivisa dai governi di Repubblica Ceca, Paesi Bassi e Olanda, che hanno espresso un voto contrario lo scorso 26 novembre. E così pure – o quasi – dall’Italia, che ha deciso di astenersi dalla votazione, sottolineando la preoccupazione che una forma di sorveglianza delle comunicazioni potrebbe ledere i diritti costituzionali della persona.

“I titoli dei giornali sono fuorvianti: Chat Control non è morto, è solo stato privatizzato”, ha commentato Patrick Breyer, ex eurodeputato oggi alla guida del movimento Fight Chat Control. “Quello che il Consiglio ha approvato oggi è un cavallo di Troia. Consolidando la scansione di massa ‘volontaria’, stanno legittimando la sorveglianza di massa senza mandato e soggetta a errori di milioni di europei da parte delle aziende statunitensi”.

Il termine “volontario” per definire il rilevamento proposto dalla presidenza danese, secondo Breyer, sarebbe ingannevole: “Il testo mira a rendere permanente la normativa temporanea ‘Chat Control 1.0’”, che consente a fornitori come Meta o Google di scansionare le chat private degli utenti, indiscriminatamente e senza un mandato del tribunale. Nulla di troppo diverso, quindi, rispetto alla proposta originaria. Chat Control, secondo gli attivisti, è e continua a essere uno strumento pericoloso per la sicurezza e la privacy dei cittadini.

L'articolo L’eterno ritorno di Chat Control proviene da Guerre di Rete.

WhatsApp si sta preparando a introdurre gli username come Telegram e Signal

WhatsApp continua a espandere e rinnovare le proprie funzionalità per mantenere la piattaforma competitiva nel panorama delle app di messaggistica istantanea. Tradizionalmente, l’app si è sempre basata sul numero di telefono per identificare e collegare gli account, ma questa impostazione potrebbe presto cambiare: nei più recenti aggiornamenti beta, infatti, è comparsa un’opzione per la prenotazione dei nomi utente (username).

L’introduzione di questa funzione avvicinerebbe WhatsApp a concorrenti come Telegram e Signal, che da tempo offrono la possibilità di comunicare senza condividere il proprio numero di telefono, semplicemente tramite un identificatore univoco.

La novità è stata individuata nella versione 2.25.28.12 della beta di WhatsApp per Android, dove tra le impostazioni è comparsa una nuova sezione dedicata proprio alla prenotazione del nome utente. Questo suggerisce che l’azienda stia preparando il terreno per un lancio pubblico della funzione, permettendo agli utenti di scegliere e registrare in anticipo il proprio username.

Questa fase preliminare servirebbe a garantire equità nella distribuzione dei nomi, evitando che gli utenti più rapidi possano accaparrarsi i nomi più popolari o riconoscibili prima dell’attivazione ufficiale. Inoltre, consentirebbe a Meta di testare il sistema su larga scala, verificandone stabilità e sicurezza.

Oltre a rappresentare un’evoluzione tecnica, l’introduzione dei nomi utente ha anche implicazioni importanti in termini di privacy. Attualmente, per contattare qualcuno su WhatsApp è necessario conoscere il suo numero di telefono, il che può essere percepito come un’informazione piuttosto sensibile. Con l’arrivo degli username, invece, sarà possibile interagire con altri utenti senza rivelare il proprio numero personale, aumentando la riservatezza nelle conversazioni, in particolare con nuovi contatti o in contesti pubblici.

Regole per la scelta del nome utente

Secondo le informazioni contenute nella versione beta, WhatsApp ha già stabilito alcune linee guida tecniche per la creazione degli username:

-

Il nome non può iniziare con “www.”

-

Deve contenere almeno una lettera

-

Sono ammessi solo caratteri minuscoli, numeri (0-9), punti e trattini bassi

-

Spazi o caratteri speciali non sono consentiti

Queste restrizioni mirano a garantire uniformità e compatibilità tra le diverse piattaforme e dispositivi, oltre a prevenire abusi o tentativi di phishing legati all’uso di nomi simili a domini web o marchi noti.

Al momento non è stato comunicato un calendario ufficiale per l’implementazione pubblica della funzione. Tuttavia, la presenza dell’opzione di prenotazione nella beta suggerisce che lo sviluppo sia già in una fase avanzata e che il rollout potrebbe iniziare nei prossimi mesi.

Come di consueto, WhatsApp procederà con un rilascio graduale, così da poter monitorare il comportamento del sistema, correggere eventuali bug e ottimizzare la gestione dei nomi duplicati o delle collisioni di username.

I Provider di software open source

Hai dei file a cui vuoi poter accedere facilmente da qualsiasi device? Li puoi caricare su NextCloud! Devi scrivere un testo assieme ad un’altra persona che vive lontano? C’é Etherpad! Vuoi inviare un file in modo riservato? Puoi usare Lufi! Ti serve una mappa online? Ma c’é OpenStreetMap! Vuoi condividere uno status ma solo con alcuni amici intimi? Puoi farlo con Friendica! Devi cercare qualcosa sul web? C’é SearX!

Insomma: chi te lo fa fare di usare servizi centralizzati il cui solo scopo é carpire informazioni su di te, se ci sono provider online che mettono a disposizione i migliori software open source?

SIAM PASSATI DALL’ESSER PERSONE CHE UTILIZZANO STRUMENTI AD ESSER CLIENTI DI SERVIZI CHE CI USANO

La maggior parte degli utenti possiede dei device (smartphone, tablet, computer fisso o portatile…) ma non ha in casa un proprio server personale con cui gestisce ed archivia i propri contenuti. Questo perché esistono dei fornitori commerciali di servizi online (provider come Google, Apple o Facebook) che mettono comodamente e spesso “gratuitamente” a disposizione tutta quella serie di servizi che altrimenti bisognerebbe installare/impostare/aggiornare/riparare da sé. Affidarsi a provider esterni, dunque, a primo acchito risulta comodo perché libera dall’onere di imparare a gestire gli strumenti su cui si regge la propria vita digitale.

E’soprattutto nella seconda metà degli anni 2000 che si affermano i principali provider di servizi online. É in quel momento che si sviluppano aziende e strumenti come Dropbox, Evernote, Facebook, Google Docs, iCloud, Twitter, Whatsapp, YouTube ecc. Nel giro di pochi anni però, tramite acquisizioni e battaglie commerciali, la situazione che si é venuta a creare é che i principali servizi online sono proprietà di soli cinque colossi americani: Amazon, Apple, Facebook, Google, Microsoft.

Cinque aziende commerciali che hanno nelle proprie mani la vita digitale di ogni individuo del pianeta, alcune delle quali sono state fondate con l’esplicito scopo di raccogliere, analizzare e vendere tutte le informazioni che possono sui propri utenti.

Non tutti ci han fatto caso, ma mentre questi provider nascevano e si facevano ogni giorno più forti é avvenuto nelle nostre vite un importantissimo doppio cambio di paradigma. Il tutto é avvenuto in maniera esplicita, alla luce del sole e nient’affatto misteriosa, solo che é avvenuto tanto in fretta e con un tale hype nei confronti della “tecnologia del futuro” che la maggior parte delle persone non se n’é curata: 1) si é passati dallo “strumento come strumento” allo “strumento come servizio” ed alla 2) cessione volontaria dei propri dati sensibili in cambio dell’utilizzo di tali servizi.

Il concetto, insomma, é che si é passati dal “possiedo carta e penna su cui scrivo quel che mi pare e poi se voglio lo tengo chiuso in un cassetto oppure lo consegno a chi mi pare ma sempre senza dover render conto a nessuno della mia scelta” al “Posso usare la fantastica penna di lusso e la fantastica carta della ditta X per scrivere tutto quel che mi pare, alla sola condizione che la ditta X leggerà tutto ciò che scrivo e ne farà quel che vorrà”.

Tu, utente, non “hai” Whatsapp. Quando dici che “hai Whatsapp” stai dicendo una stronzata.

Non hai idea di quali informazioni su di te il software di Whatsapp trasmette ai server di Facebook(i millisecondi che sei stato fermo su una foto? se ne hai allargato un dettaglio? se l’hai salvata? se hai salvato una schermata con quella porzione di chat? quanti errori grammaticali fai? in quali ore dormi? quali sono le persone di cui cancelli le chat?).

Non sai in che modo questi dati vengono interpretati (il numero di emoji usati in relazione alle volte in cui usi certe parole? quali sono le parole che usi solo con certe persone? i tuoi riferimenti culturali più comuni in relazione con la mappa dei tuoi spostamenti? le opinioni che hanno su di te i tuoi “amici” e che si scambiano nei messaggi privati?).

Non sai in che modo Whatsapp ti profila (ha intuito che forse tra te e una certa persona c’é una tresca in base all’analisi dei vostri tracciati GPS ed ai messaggi fasulli che avete inviato? ha dedotto le tue debolezze emotive utilizzabili come grimaldello propagandistico da una forza politica che avversi per confonderti le idee?)

L’ultimo punto probabilmente é il più importante. Si sa, che spesso il problema non é in chi trasmette informazioni (tu), ma in chi le legge (Facebook). Se Facebook interpretasse dalla tua attività online che sei potenzialmente una minaccia per il governo in carica e questa informazione fosse venduta proprio a qualcuno che lavora per il governo in carica beh, a seconda della natura di tale governo potresti passare decisamente dei brutti momenti.

LA SOLUZIONE IDEALE É AVERE IL PROPRIO SERVER A CASA

Possiamo girarci attorno finché si vuole, ma la verità é che l’unico software su cui puoi avere la massima fiducia é software FLOSS installato da te su un tuo device di proprietà, a cui solo tu hai accesso.

Idealmente, dunque, un web veramente libero dovrebbe essere composto da innumerevoli device e server personali su cui sono installati gli strumenti software che ognuno preferisce e per far sì che questo non porti ad una eccessiva frammentazione delle piattaforme, idealmente e pur mantenendo la propria indipendenza, queste dovrebbero comunque possedere un certo grado di interoperabilità (ad essempio costituendo una rete federata). Si tratta di uno scenario tecnicamente realistico, molto vicino a quello delle prime reti BBS all’alba di Internet e che qualcuno sta effettivamente cercando di far prender nuovamente piede. Gli strumenti ci sono e funzionano già a dovere. Quel che gli manca é solamente un’adozione massiccia.

Certo é pur vero che l’idea di fare self-hosting (ossia il possedere un proprio server personalizzato) può spaventare molte persone, nonostante gli strumenti per realizzarlo siano sempre più alla portata di chiunque (come ad esempio YuNoHost un sistema operativo pensato proprio per server casalinghi gestiti da un utente inesperto, già predisposto per ospitare un’Istanza Nextcloud, Matrix, Mastodon, XMPP, WordPress, SearX, Tiny Tiny RSS, Wallabag e praticamente tutto quel che riguarda la vita digitale di ognuno).

Capiamoci: siamo nel 2019; i computer esistono ormai da eoni, ma anche a voler restare stretti e concentrarci solo sul periodo in cui questi sono entrati in massa nelle case, stiam parlando comunque di 25-30 annima la conoscenza media di questi strumenti é perlopiù limitata all’utilizzo più superficiale. La situazione può essere paragonata allo scenario in cui milioni di automobilisti che, pur sapendo guidare, ignorassero totalmente cosa siano il motore, le pastiglie dei freni o la batteria, ma si accontentassero di sapere che girare il volante a sinistra fa girare a sinistra anche le ruote, credendo così di sapere come funziona un’automobile.

Il fatto é che, come già detto, siamo nel 2019: non si pretende certo che tutti diventino dei provetti meccanici-hacker, ma almeno che si diffonda una conoscenza generale giusto un minimo più accorta. Insomma: basterebbe che si sapesse che sotto il cofano c’é una cosa chiamata motore e più o meno in base a quali princìpi funziona.

La cosa ancor più drammatica é che le conoscenze base per potersi muovere in campo informatico (una spolverata di teoria, imparare ad installare un sistema operativo, compiere operazioni di maintenance, usare motori di ricerca come si deve ed alcuni concetto-base di sicurezza informatica) possono essere apprese con un corso di sette giorni, meno che per la patente, ma nonostante l’utilizzo dei device informatici sia una costante su base quotidiana per milioni di persone, ancora troppo poche hanno “fatto il corso di sette giorni”.

STRUMENTI FLOSS

Come già esposto in altri articoli, esistono da anni diversi strumenti FLOSS (ossia software aperto, gratuito e liberamente utilizzabile) che non hanno nulla da invidiare ai loro corrispettivi commerciali. Anzi, in molti casi gli strumenti FLOSS sono pure tecnicamente più avanzati delle loro controparti, tanto che moltissimo software che utilizziamo quotidianamente (come Chrome o Whatsapp) non é che una versione modificata di software FLOSS. L’unica pecca del software FLOSS, semmai, deriva dal fatto che essendo utilizzao da meno utenti, spesso ha una quantità minore di contenuti: la quantità di roba che vien pubblicata sui social open durante una giornata equivale forse a quella che su Facebook vien pubblicato in un minuto. Di conseguenza vi é anche minor spinta a venir incontro agli interessi di un pubblico che si trova altrove. Si tratta della classica situazione del gatto che cerca di mordersi la coda: gli utenti non adottano un sistema se non ci son gran quantità di contenuti, ma non possono esserci gran quantità di contenuti se non ci sono utenti.

Per dirla in altro modo, tornando alla metafora automobilistica: finché tutti continueranno a voler usare ruote di legno, quel tizio strano che ha avuto l’idea di fare ruote di gomma resterà confinato nella sua bottega a fare le ruote di gomma una-ad-una per i suoi clienti affezionati, ma non riuscirà mai a metter su una fabbrica per produrle in serie. Questo a meno che non ci sia una forte spinta ad adottare in massa tali ruote di gomma, ma si tratta di una spinta che non verrà mai dalle grandi aziende produttrici di ruote di legno.

Una selezione di strumenti e piattaforme commerciali libere e la loro controparte commerciale

SERVIZI VISIBILI vs. VANTAGGI INVISIBILI

Una delle difficoltà maggiori riguardanti il software FLOSS é il riuscir a far capire il loro valore ad una popolazione che, come già detto, ha giusto delle vaghe conoscenze informatiche. Spiegare i vantaggi degli strumenti FLOSS a chi é privo di ogni base informatica spesso suona difficile come cercar di spiegare com’é possibile che gli aerei si librino nell’aria ad una popolazione vive nel terrore che la Luna caschi dal cielo.

Per esempio: quando si parla di privacy e protezione dei dati personali sul web, solitamente l’immagine che viene evocata dall’utente comune é quella del tizio parte-hacker-parte-007-parte-esattore-di-Equitalia che traffica sul web per carpire informazioni piccanti o spiacevoli sulla tua persona, ossia uno scenario da film complottista che, pur non essendo impossibile, nella maggior parte dei casi risulta alquanto improbabile: a chi mai interessa cosa faccia nella vita privata il signor Gino del quinto piano? Certo però che quelle stesse informazioni diventano estremamente interessanti se acquisibili in massa assieme a quelle di milioni di altre persone…

In realtà ciò che avviene nella maggior parte dei casi é che le informazioni dettagliatissime che hai fornito su di te vengono utilizzate all’interno dei cosiddetti big data per impostare argomentazioni politiche, saggiare il terreno su certi argomenti senza tener conto dello scarto fra vita reale e vita sul web e soprattutto, per modificare il discorso pubblico prevalente su determinate questioni.

Il tuo profilo, il tuo singolo profilo utente, di per sé ha scarso valore (a meno che tu non sia un VIP o un noto criminale). Ma se il tuo profilo fa parte di un bouquet di milioni di profili allora la cosa cambia!

Quel che avviene é che i committenti hanno modo di influenzare quali e quante informazioni riceverai, facendo sì che sui social certe notizie appaiano nella tua Timeline ma non in quella del tuo vicino o che ti venga suggerito si seguire certi contatti e non altri. Le informazioni che hai fornito su di te sono uno strumento impagabile affinché queste modifiche riescano ad essere cucite proprio apposta per te.

Non é un caso se milioni di persone vengono portate a credere a cose del tutto false o a consolidare idee che, se non ci fosse controllo sui contenuti che ricevono, non sarebbero difese con tanta irrazionalità. Chi manipola quel ti vien detto, non fa altro che indirizzare il tuo modo di pensare.

In poche parole, scegliere di utilizzare le grosse piattaforme centralizzate del data-mining (letteralmente “estrazione dati”, ossia ciò che fanno Facebook, Google ecc) equivale a buttarsi nel mare in cui viene effettuata la più imponente e specialistica pesca a strascico del mondo: una pesca a strascico smart che se da un lato coinvolge tutti i pesci nel mare, nessuno escluso, dall’altro non uccide i pesci, ma li lascia in acqua, studiandoli tanto a fondo da capire come fare a far sì che ogni singolo pesce poi nuoti nella direzione che il pescatore desidera.

In sostanza più informazioni personali forniamo alle grandi compagnie di data mining e più aiutiamo chi manipola le informazioni sui media mainstream; più aiutiamo chi vuole seminare odio in maniera mirata; più aiutiamo le società di marketing a renderci dipendenti dai loro prodotti. Un esempio su tutti? In Italia, da anni, il numero di crimini violenti é in calo costante. Non é una novità: ogni anno i quotidiani pubblicano i nuovi dati e da anni, appunto, si annuncia che sono calati rispetto all’anno prima. Eppure la percezione diffusa é che invece siano in aumento. Stessa cosa per il numero di stranieri residenti in Italia: oltre il 73% degli italiani ne sovrastima il numero. Certo, la percezione pubblica non viene modificata dai soli social, anche i media hanno un ruolo fondamentale in questo, ma é innegabile che oggi il grosso di questo lavoro avvenga proprio sui social.

I recenti scandali legati a Facebook, Cambridge Analytica, la Brexit,il Russiagate ed i sospetti di intervento esterno sui social durante diverse campagne elettorali non sono che l’aspetto più macroscopico e noto dell’intreccio fra big data, politica e manipolazione dell’opinione pubblica.

Ecco, tutto questo fa parte di ciò che l’utente medio fa fatica a vedere e tra un’app per mandare immagini di gattini con musichette carine ed un’app che fa lo stesso ma meno pubblicizzata e usata da meno utenti, sceglierà la prima, anche se la seconda ha caratteristiche migliori ed é più adatta a proteggerne le informazioni personali.

Socialità quantitativa e strumenti che necessitano apprendimento raso-zero sono, purtroppo, i fattori determinanti per la scelta delle piattaforme da utilizzare. Restando all’esempio automobilistico, é come dire che il mondo preferisce le auto senza specchietti, frecce, cinture di sicurezza ed altri dispositivi di protezione “perché é roba da nerd maniaci” e si é adattato a ritenere che beh, é normale che ogni automobilisca faccia qualche incidente e perda qualche arto.

PROVIDER OPEN SOURCE

Se proprio non si ha modo o voglia di self-hostare i propri strumenti software, un buon compromesso fra self-hosting ed il ricorso ai provider di servizi commerciali come Facebook o Google é quello di rivolgersi a dei provider online di software open source. In pratica, se Google mette a disposizione i suoi strumenti (Google Calendari, Contatti, Drive, Mail, Ricerca, Documenti, Fogli, Presentazioni, ecc…) ed anche Apple fa altrettanto con i propri (iCloud, Contatti, Pages, Numbers, ecc…), così come fa Facebook (Facebook, Messenger, Instagram, Whatsapp) e tutti quei provider che mettono a disposizione il proprio unico strumento (L’azienda Evernote mette a disposizione lo strumento Evernote, l’azienda Twitter mette a disposizione lo strumento Twitter ecc.) esistono anche diversi provider che invece mettono a disposizione applicazioni FLOSS che, se l’utente volesse, potrebbe tranquillamente scaricarsi e installare su un tuo server personale, essendo tutto software aperto e liberamente scaricabile (quindi, chiunque abbia le necessarie competenze tecniche, può verificare cosa fa davvero il software “sotto il cofano” e come).

La comodità di questa soluzione é indubbia: hai un server sempre attivo accessibile 24/24 che viene mantenuto efficiente, aggiornato e riparato da qualcun’altro cosicché tu possa accedervi senza problemi.

L’idea alla base dei provider di applicazioni FLOSS é che anziché esserci solo 4 o 5 colossali provider cui si rivolgono tutti, possano invece esserci centinaia, migliaia, milioni di server che offrono una vastità di strumenti che però siano compatibili tra loro o addirittura federati.

Una piccola digressione: Framasoft é un provider che fornisce una propria Istanza Mastodon, mentre Bida é un altro provider che fa altrettanto. Pur essendo due provider distinti (sotto un certo punto di vista é come dire Apple e Facebook) entrambi mettono a disposizione lo stesso strumento, Mastodon, che ha la peculiarità di essere federato. Ciò significa che gli utenti che usano l’Istanza Mastodon di Framasoft e quelli che usano l’Istanza Mastodon di Bida potranno interagire fra loro come se fossero su un’unica grande chat. Volendo fare un paragone, sia iChat che Whatsapp, i software di chat di Apple e Facebook, sono stati entrambi sviluppati in base ad XMPP, che é software FLOSS. Questo vuol dire che tecnicamente sarebbe semplicissimo far dialogare tra loro Whatsapp ed iMessage, ma ciò non avviene puramente a causa di bagarre commerciali.

A questo punto però sorge spontanea una domanda: perché non fidarsi di Facebook e Google ma fidarsi di un provider open source? Si tratta pur sempre di dover riporre fiducia in qualcuno che (presumibilmente) non si conosce ed a cui si affidano i propri dati personali. L’osservazione é in effetti corretta e l’unica risposta sensata é che così come non ci si può fidare dell’uno non ci si dovrebbe fidare nemmeno dell’altro.

Ma ci sono dei “ma”.

Innanzitutto i maggiori provider di servizi commerciali come Facebook e Google sono ESPLICITAMENTE basati sulla lettura, analisi e compravendita dei contenuti che noi forniamo. Da cosa guadagnano Facebook e Google? Qualcosina sì dalla pubblicità, ma il grosso dei guadagni, quello che ha rende Mark Zuckerberg uno degli uomini più ricchi del mondo, é la vendita delle informazioni degli utenti.

- ETICA DICHIARATA: Dall’altra, la maggior parte dei provider open source é realizzata e mantenuta da persone, comunità e collettivi che esplicitamente combattono l’utilizzo a fini commerciali delle informazioni degli utenti. Ci si può fidare o meno, ma rivolgersi ai big equivale alla certezza che la vendita dei propri dati avvenga.

- SOFTWARE NON TRACCIANTE: Il software utilizzato é caratterizzato dal fatto di chiedere solo i dati strettamente necessari per funzionare (talvolta non chiedono proprio nulla) in modo da ridurre al minimo le possibilità di profilazione dell’utente. Certo, un provider potrebbe aver modificato il software sul suo server senza dichiararlo, ma come vedremo nei prossimi punti, potrebbe essere un’opzione poco interessante per il provider stesso.

- FRAMMENTAZIONE INTERNA: I vari servizi offerti dai provider di software open source sono spesso scollegati fra loro. Questo significa che di solito non c’é un’unico nome utente e password per tutti i servizi. In questo modo se anche usassi in contemporanea l’Istanza Mastodon ed i fogli di calcolo dello stesso provider, lui potrebbe credere che ciò venga fatto da due utenti diversi.

- FRAMMENTAZIONE PERSONALE: Nulla t’impedisce di rivolgerti a più provider contemporaneamente, frammentando le tue informazioni personali un pò qua ed un po là. Se due o più profider forniscono gli stessi software (per esempio NextCloud), usare l’uno o l’altro non comporterà alcuna difficoltà di apprendimento. Ad esempio puoi usare l’Istanza Mastodon del provider A, il server Matrix del provider B e gli strumenti office del provider C e gestirli come se fossero di tre utenti differenti, in modo che nessuno di questi abbia la totalità delle informazioni sul tuo conto.

- FRAMMENTAZIONE GLOBALE: Se le informazioni di tutti stanno su Facebook e Google, é sufficiente acquistare informazioni da quei due provider per avere un database su milioni di persone. Se invece questi milioni di utenti fossero sparpagliati su migliaia di server interconnessi da poche migliaia di utenti l’uno, chi volesse farsi un database altrettanto massiccio dovrebbe contattare (o hackerare) uno-ad-uno migliaia di server. Lo sforzo sarebbe di per sé immane. Se poi si considera che, come visto, le informazioni che si troverebbero in mano sarebbero molto meno dettagliate ed interessanti di quelle fornite da Facebook, é chiaro che i server di servizi FLOSS risultano strutturalmente poco utili per chi vuol commerciare informazioni personali.

CHE STRUMENTI VENGONO MESSI A DISPOSIZIONE?

Gli strumenti messi a disposizione dai provider sono un’infinità e spaziano dagli strumenti per ufficio (scrittura collaborativa, fogli di calcolo, mappe mentali), web hosting (tipo Dropbox, iCloud, Google Drive ecc.), social, chat personali, strumenti per programmatori… Per farla breve: pensa ad un servizio online che usi comunemente ed e sappi che ne esiste anche la versione libera e aperta, fatta eccezione giusto per i fornitori di media mainstream coperti da copyright come Spotify o Netflix e iTunes, ecco, ma se pensi a Evernote, Dropbox, Twitter, Facebook, Google Maps, Gmail, Whatsapp, le ricerche su Google, iWork e tutti quegli strumenti che usi quotidianamente online beh, ognuno di questi ha la sua controparte libera!

Alcuni di questi strumenti sono parzialmente sovrapponibili; un esempio é l’applicazione Turtl che é sia un gestore appunti (Notebook) che uno strumento per archiviare link interessanti (Bookmark manager) che fa dunque un pò quello che fa Evernote ed un pò quello che fa Pocket. Questo per dire che in alcuni casi la definizione usata per classificare questi strumenti può essere poco esaustiva.

Altra cosa interessare é che uno stesso provider può mettere a disposizione più strumenti che fanno la stessa cosa (ad esempio due diversi tipi di calendario o di strumenti di scrittura). La cosa può confondere un attimo chi non é abituato a dover scegliere tra opzioni diverse con uno stesso provider, ma va tutta a favore della personalizzazione (ti trovi scomodo ad usare EtherPad? Nessun problema: abbiamo anche PadLand!)

Certi strumenti software sono molto popolari e vengono messi a disposizione da diversi provider (per esempio, chi offre un servizio di data hosting nel 99% dei casi utilizza NextCloud), che però ne personalizzano un pò l’estetica, a volte alcune funzioni e spesso anche il nome (per esempio, il server Nextcloud messo a disposizione da Framapiaf viene chiamato “Framadrive”). Altri invece, sono più rari.

ELENCO PROVIDER OPEN SOURCE

Questo post non é incentrato sulle funzionalità dei singoli strumenti software e qui si vuol solo elencare una serie di provider di strumenti FLOSS che, volendo, un utente potrebbe anche installarsi su un proprio server. Pertanto l’elenco non comprende siti che mettono a disposizione un unico strumento software (tipo mastodon.social che mette a disposizione solamente la propria Istanza Mastodon) e/o strumenti software non hostabili privatamente (tipo DuckDuckgo)

AUTISTICI & INVENTATI

PAESE: Italia

FINANZIAMENTO: Donazioni

A/I é il principale riferimento italiano per quanto riguarda collettivi antagonisti e anticapitalisti impegnati per i diritti digitali. Offre tutta una serie di strumenti con un fortissimo occhio di riguardo a sicurezza e protezione dati.

- Server IRC

- Mailing List

- Webhosting / Blog

- Altro, a richiesta

BIDA

PAESE: Italia

FINANZIAMENTO: Donazioni e sottoscrizioni

- Calendario (Quand – basato su Studs)

- Data Storage (Nextcloud)

- Libreria Online (Ola)

- Social (Mastodon)

CISTI

PAESE: Italia

FINANZIAMENTO: Donazioni

- Social (Mastodon)

- Scrittura collaborativa (Cryptpad)

- Presentazioni (Cryptpad)

CRYPTPAD

PAESE: Francia

FINANZIAMENTO: Parte in donazioni, parte a pagamento

Cryptpad é una compagnia francese che realizza e mette a disposizione una serie di propri strumenti focalizzati su privacy e sicurezza online.

- Data hosting

- Git

- Presentazioni

- Scrittura collaborativa

- Sondaggi

DISROOT

PAESE: Olanda

FINANZIAMENTO: Donazioni

Disroot é un’organizzazione di hacktivisti di impronta libertaria impegnata a far conoscere le tecnologie aperte ed a diffondere una maggior cultura della privacy informatica.

- Bin (PrivateBin)

- Data Storage (Nextcloud)

- File sharing (Lufi)

- Fogli di calcolo (EtherCalc)

- Forum (Discourse)

- Motore di ricerca (SearX)

- Project Management (Taiga)

- Scrittura collaborativa (EtherPad)

- Scrittura collaborativa (PadLand)

- Social (Diaspora)

- Social (DisApp)

- Social (XMPP)

- Sondaggi (Framadate)

FENEAS

PAESE:

FINANZIAMENTO: Il progetto é finanziato direttamente dai suoi membri attivi

FeNeAs é un’associazione no profit il cui scopo é diffondere l’utilizzo di strumenti digitali federati

- Data hosting (NextCloud – accessibile solo ai membri attivi)

- Git (Gitlab)

- Scrittura collaborativa (Etherpad)

- Social (Friendica)

- Social (GangGo)

- Social (Matrix)

FRAMASOFT

PAESE: Francia

FINANZIAMENTO: Donazioni

Framasoft é un’importante associazione francese il cui scopo é quello di diffondere l’uso di tecnologia FLOSS. Framasoft organizza incontri, corsi ed un gran numero di attività diverse. In particolare sta portando avanti il progetto di de-googleizzare il web, facendo conoscere tutti gli strumenti già esistenti ed utilizzabili anche senza dover per forza rivolgersi alle big company dell’informatica. Gli strumenti che offre Framasoft sono davvero tantissimi e non sarà possibile elencarli tutti, ma ci si prova. Una caratteristica particolare é che Framasoft ribattezza gran parte degli strumenti offerti “Frama(qualcosa)”. Il sito é in francese ma gran parte é tradotto in inglese e sempre più pagine sono tradotte anche in italiano.

- Bin (Framabin – basato su PrivateBin)

- Calendario (Framadate – basato su Studs)

- Calendario (Framagenda – basato su NextCloud)

- Data Storage (Framadrive – basato su Nextcloud)

- Disegno vettoriale (Framavectoriel – basato su SVG-Edit)

- File sharing (Framadrop – basato su Lutim)

- Fogli di calcolo (Framacalc – basato su EtherCalc)

- Formulari online (Framaforms – basato su Drupal e Webform)

- Games (Framinetest – basato su Minetest)

- Git (Framagit)

- Image sharing (Framapic – basato su Lutim)

- Libreria Online (Framabookin – basata su Calibre e BicBucStriim)

- Mailing list (Framalistes)

- Mappe mentali (Framindmap – basato su Wisemapping)

- Mappe online (Framacarte – basato su uMap)

- Motore di ricerca (Framabee – basato su SearX)

- Notebook collaborativo (Framanotes – basato su Turtl)

- Notebook collaborativo (Framemo – basato su Scrumblr)

- Online bookmarking (MyFrama – basato su Shaarli)

- Online bookmarking (Framabag – basato su Wallabag)

- Presentazioni online (Framaslides – basato su Strut)

- Progetti collaborativi (Framaestro)

- RSS reader (Framanews – basato su Tiny Tiny RSS)

- Scrittura collaborativa (FramaPad – basato su EtherPad)

- Social (Framasphère – basato su Diaspora)

- Social (Framateam – basato su Mattermost)

- Social (Framapiaf – basato su Mastodon)

- Sondaggi (Framadate – basato su Studs)

- Sondaggi (Framavox – basato su Loomio)

- URL Shortener (Frama.link – basato su Lstu)

- Video Hosting (Framatube – basato su PeerTube)

- VOIP (Framatalk – basato su Jitsi Meet)

LIBREM ONE

PAESE: USA

FINANZIAMENTO: Servizi a pagamento

Librem é il marchio dei prodotti e servizi open dell’azienda Purism. Purism produce computer desktop e smartphone di alta fascia che promettono una alta attenzione al rispetto della privacy e della sicurezza informatica. I servizi della linea Librem derivano da strumenti FLOSS che però vengono fortemente personalizzati e rinominati “Librem(qualcosa)”; per esempio, il server Mastodon offerto da Framasoft si chiama FramaPiaf.

- Contact management (Librem Contacts)

- Data Storage (Librem Files)

- MailOnline Backup (Librem Backup)

- Social (Librem Chat – basato su Matrix)

- Social (Librem Social – basato su Mastodon)

- VPN (Librem Tunnel)

NIXNET

PAESE: ?

FINANZIAMENTO: Donazioni

Nixnet é creato e gestito apparentemente da una sola persona, Amolith, che mette a disposizione gli stessi strumenti che lui utilizza. Molto servizi sono utilizzabili anche attraverso TOR e c’é forte attenzione su sicurezza e criptatura dei messaggi.

- Bin (PrivateBin)

- Blogging (Plume)

- Calendario (Framadate)

- Data Storage (Nextcloud)

- Finance Manager (Firefly III)

- Git (Gitea)

- Motore di ricerca (SearX)

- Information Manager (BookStack)

- Online bookmarking (Wallabag)

- Project Management (Taiga)

- RSS Bridging

- Scrittura collaborativa (CodiMD)

- Social (Mastodon)

- Social (Matrix)

- VOIP (Mumble)

- VPN (Wireguard)

OPENCLOUD

PAESE: Lussemburgo

FINANZIAMENTO: Autofinanziamento

- Data hosting (NextCloud)

- Social (Friendica)

- Social (Matrix)

- Social (Mastodon)

- Sondaggi (Dudle)

- Lavoro collaborativo (Kopano)

RISEUP

PAESE: USA

FINANZIAMENTO: Donazioni

RiseUp é un collettivo di Seattle ma con membri sparsi in tutto il mondo. É attivo dal 1999 e si adopera per una società libera ed una lete altrettanto libera.

- File sharing (Upload)

- Lavoro collaborativo (Crabgrass)

- Scrittura collaborativa (Etherpad ?)

- Social (XMPP)

- VPN

TCHNCS

PAESE: Germania

FINANZIAMENTO: ?

- Bin (HasteBin)

- Data Storage (Nextcloud)

- Games (Minetest)

- Git (GitLab)

- Social (Mastodon)

- Social (Matrix)

- Social (XMPP)

- Project Management (Taiga)

- Video Hosting (PeerTube)

- VOIP (Mumble)

3x1t (“Exit”)

PAESE: Italia

FINANZIAMENTO: ?

A cura dell’associazione Bije di Verona, che si occupa di diffondere l’utilizzo di strumenti FLOSS

- Data hosting

- Social (XMPP)

Grazie ad https://mastodon.bida.im/@hannahliu e https://ins.mastalab.app/@metalbiker per lo scambio su Mastodon da cui é nata l’idea per questo articolo.

Connettere Matrix e Telegram. Guida passo-passo

Tu scrivi “A che ora ci vediamo?” su Riot. Il messaggio arriva su Telegram, dove l’altra persona scrive “Facciamo per le cinque?” e la risposta la leggi tranquillamente stando sempre su Riot. Non male, vero? Ed é ancora più interessante sapendo che potenzialmente si può far la stessa cosa con TUTTE le piattaforme di chat esistenti: Whatsapp, Skype, Mastodon, iMessage…

Ma intanto limitiamoci a Telegram e vediamo una guida passo-passo su come far interagire Matrix e Telegram in pochi, semplici passaggi.

In una serie di articoli precedenti abbiamo già illustrato:

Cos’é il protocollo Matrix

Che vantaggi ha rispetto a Whatsapp

Come iniziare ad usarlo attraverso il client Riot

Come é possibile che si riesca ad usare Matrix anche se il server é in down